在嵌入式开发的世界里,最令人头疼的莫过于内存踩踏问题。它们像幽灵一样时隐时现,让系统在测试时一切正常,却在客户现场莫名崩溃,留下难以追踪的谜团。

今天,我们来介绍一个高效定位这类内存“幽灵”问题的利器——mprotect。

mprotect简介

mprotect是Linux/Unix系统的核心系统调用之一,它通过操纵MMU(内存管理单元)的页表权限,实现对指定内存区域的精细化保护。当发生非法访问时,系统会立即抛出SIGSEGV信号,从而让我们能够精确定位问题发生的第一现场。

mprotect()函数的原型如下:

#include<unistd.h>

#include<sys/mmap.h>

int mprotect(const void *start, size_t len, int prot);

mprotect()函数把自start开始的、长度为len的内存区的保护属性修改为prot指定的值。

prot可以取以下几个值,并且可以用“|”将几个属性合起来使用:

PROT_READ:表示内存段内的内容可读;PROT_WRITE:表示内存段内的内容可写;PROT_EXEC:表示内存段中的内容可执行;PROT_NONE:表示内存段中的内容根本没法访问。

与valgrind等工具相比,mprotect有三大优势:

- 实时性:在问题发生瞬间捕获,无需事后分析。

- 低开销:只在需要检测的时期开启,对正常业务性能影响小。

- 精准防护:可以针对代码中特定的、可疑的关键内存区域进行重点布防。

当然,mprotect也有其局限性:

- 保护粒度较粗(页级别)。

- 频繁切换权限会有一定的性能开销。

mprotect核心原理

mprotect的本质是Linux内核提供的内存页保护机制。理解它的工作原理,可以做一个生动的比喻:

想象你的内存是一栋大楼,mprotect就是给每个房间安装不同级别的门禁系统。 当有人(程序指令)试图违规进入时,门禁立即报警并通知保安(即我们注册的信号处理函数)。

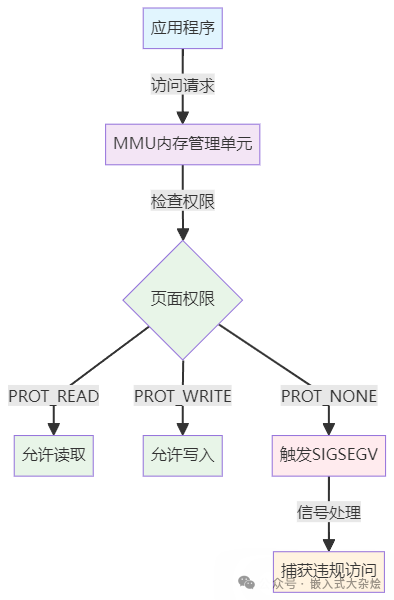

其核心的权限检查流程如下图所示:

实战代码解析

让我们通过一个完整的示例,深入分析如何使用mprotect实现内存保护。

1. 信号处理机制

要捕获非法访问,首先需要注册一个SIGSEGV信号的处理函数。

static void segv_handler(int sig, siginfo_t* info, void* context) {

violation_address = info->si_addr;

printf("\n检测到内存违规访问! \n");

printf("违规访问地址: %p\n", violation_address);

exit(1); // 立即终止;保护现场

}

说明:

siginfo_t结构体的si_addr字段精确记录了触发信号的违规内存地址。- 信号处理函数必须是异步安全的,应避免在函数内使用

malloc、printf(非异步安全版本)等可能引发重入问题的函数,示例中使用简单打印和退出是常见做法。

2. 保护页设计

为了检测缓冲区溢出,我们可以设计一种“三明治”结构的内存布局,用不可访问的保护页包裹数据区。

void* allocate_protected_memory(size_t size) {

size_t total_size = ((size + PAGE_SIZE - 1) / PAGE_SIZE) * PAGE_SIZE;

// 分配内存: 前保护页 + 数据区 + 后保护页

void* addr = mmap(NULL, total_size + 2 * PAGE_SIZE, PROT_READ | PROT_WRITE, MAP_PRIVATE | MAP_ANONYMOUS, -1, 0);

// 设置前后保护页为不可访问

mprotect(addr, PAGE_SIZE, PROT_NONE);

mprotect((char*)addr + PAGE_SIZE + total_size, PAGE_SIZE, PROT_NONE);

return (char*)addr + PAGE_SIZE; // 返回中间的可用区域

}

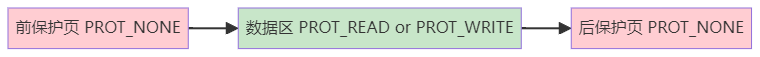

其内存布局如下图所示:

说明:

- 三明治结构:用两个

PROT_NONE(不可访问)的保护页紧紧包围住真正的数据区。

- 页面对齐:所有操作都基于4KB页面边界,因为这是MMU进行内存管理的最小单位。

- 精确捕获:任何向前或向后的越界访问,只要触及保护页,都会立即触发

SIGSEGV。

3. 动态权限控制

有时候,我们需要在保护状态下进行合法的写入操作。这就需要临时“解锁”,操作完成后再“上锁”。

// 禁用保护,允许合法写入

int disable_memory_protection(void* addr, size_t size) {

void* page_addr = (void*)((unsigned long)addr & ~(PAGE_SIZE - 1));

return mprotect(page_addr, size, PROT_READ | PROT_WRITE);

}

// 重新启用保护

int enable_memory_protection(void* addr, size_t size) {

void* page_addr = (void*)((unsigned long)addr & ~(PAGE_SIZE - 1));

return mprotect(page_addr, size, PROT_READ);

}

说明:

页面地址对齐计算 addr & ~(PAGE_SIZE - 1) 是一个高效的位运算技巧,其效果等同于 (addr / PAGE_SIZE) * PAGE_SIZE,目的是找到addr所在页面的起始地址。

4. 越界写入测试

让我们用代码来演示保护机制如何工作。下面的测试函数会故意触发一次向后越界写入。

// 越界写入测试

void demonstrate_boundary_protection() {

printf("\n=====开始边界保护测试 start=====\n");

// 分配小内存块,但包含保护页

char* small_buffer = (char*)allocate_protected_memory(16);

if (!small_buffer) return;

printf("分配小缓冲区: %p (前后都有保护页)\n", small_buffer);

// 初始化并启用保护

strcpy(small_buffer, "Hello");

enable_memory_protection(small_buffer, 16);

printf("缓冲区内容: %s, 缓冲区大小: %d\n", small_buffer, 16);

// 尝试向后越界写入

printf("尝试向后越界写入...\n");

char* back_overflow = small_buffer + 16; // 超出16字节缓冲区边界

*back_overflow = 'X'; // 触发保护

// 清理

disable_memory_protection(small_buffer, 16);

munmap((char*)small_buffer - PAGE_SIZE, 16 + 2 * PAGE_SIZE);

printf("\n=====开始边界保护测试 end=====\n");

}

运行上述代码,当执行到越界写入时,程序会被信号处理函数捕获并终止,输出类似如下信息:

====开始边界保护测试 start====

分配小缓冲区: 0x788d0bbec000 (前后都有保护页)

启用内存保护: 地址=0x788d0bbec000, 大小=4096字节

缓冲区内容: Hello, 缓冲区大小: 16

尝试向后越界写入...

检测到内存违规访问!

违规访问地址: 0x788d0bbec010

5. 安全写入测试

在保护状态下,通过“先解锁、再写入、后上锁”的流程,可以实现安全的写入操作。

//安全写入测试

void demonstrate_safe_write() {

printf("\n=====开始安全写入测试 start=====\n");

int* data = (int*)allocate_protected_memory(sizeof(int));

if (!data) return;

*data = 100;

enable_memory_protection(data, sizeof(int));

printf("初始值: %d\n", *data);

// 使用安全写入函数修改值

printf("使用安全写入更新值...\n");

safe_write_int(data, 200);

printf("更新后的值: %d\n", *data);

// 清理

disable_memory_protection(data, sizeof(int));

munmap((char*)data - PAGE_SIZE, sizeof(int) + 2 * PAGE_SIZE);

printf("\n=====开始安全写入测试 end=====\n");

}

程序运行后,会成功完成写入操作,输出结果如下:

======开始安全写入测试 start======

启用内存保护:地址=0x708d0bbec000,大小=4096字节

初始值:100

使用安全写入更新值...

临时禁用内存保护

启用内存保护:地址=0x708d0bbec000,大小=4096字节

更新后的值:200

临时禁用内存保护

=======开始安全写入测试 end=======

总结

mprotect并非万能灵药,它有明显的局限性——保护粒度较粗(页级别)、频繁切换有性能开销。但在定位那些诡异、难以复现的内存踩踏问题时,它提供的实时精确打击能力是其他事后分析工具难以替代的。它让你能在程序崩溃的瞬间,就拿到“犯罪现场”的地址,大大缩短了问题排查的路径。

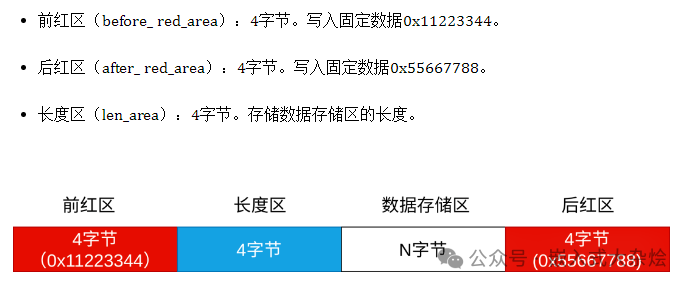

除了mprotect,业界还有一种常见的内存检测思路:“红区”保护。其核心思想是在申请内存时,在用户数据区的前后增加两块标识区(红区),并写入特定的魔术数字。在释放内存时,检查这两块红区数据是否被破坏,从而判断是否发生了越界访问。

其关键的内存分配函数实现示例如下:

#define BEFORE_RED_AREA_LEN (4) //前红区长度

#define AFTER_RED_AREA_LEN (4) //后红区长度

#define LEN_AREA_LEN (4) //长度区长度

#define BEFORE_RED_AREA_DATA (0x1223344u) //前红区数据

#define AFTER_RED_AREA_DATA (0x55667788u) //后红区数据

void *Malloc(size_t __size) {

//申请内存: 4 + 4 + __size + 4

void *ptr = malloc(BEFORE_RED_AREA_LEN + AFTER_RED_AREA_LEN + __size + LEN_AREA_LEN);

if (NULL == ptr) {

printf("[%s]malloc error\n", __FUNCTION__);

return NULL;

}

//往前红区地址写入固定值

*((unsigned int*)(ptr)) = BEFORE_RED_AREA_DATA;

//往长度区地址写入长度

*((unsigned int*)(ptr + BEFORE_RED_AREA_LEN)) = __size;

//往后红区地址写入固定值

*((unsigned int*)(ptr + BEFORE_RED_AREA_LEN + LEN_AREA_LEN + __size)) = AFTER_RED_AREA_DATA;

//返回数据区地址

void *data_area_ptr = (ptr + BEFORE_RED_AREA_LEN + LEN_AREA_LEN);

return data_area_ptr;

}

无论是mprotect的实时防护,还是“红区”的事后校验,都是嵌入式C/C++开发者武器库中重要的调试工具。理解它们的原理并灵活运用,能有效提升解决复杂内存问题的效率。