背景与目标

在当今的数字化环境中,API作为数据传输的核心通道,其安全性至关重要。为了防止数据在传输过程中被窃取、篡改或重放攻击,保障数据的机密性与完整性,我们设计了一套接口安全方案。本方案借鉴了HTTPS与微信支付等成熟体系的设计思想,通过结合对称加密、非对称加密以及数字签名等技术,为API通信提供一套可落地的端到端数据保护方案。

方案设计

核心加密算法与概念

为了构建安全的通信链路,我们首先需要理解几种基础的密码学算法及其作用:

- 对称加密:使用同一个密钥进行加密和解密。其优势在于加解密速度快、计算开销小,但密钥如何在通信双方安全地共享是一个挑战。在本方案中,对称加密用于高效地加解密实际的业务数据。

- 非对称加密:使用一对密钥,即公钥和私钥。公钥用于加密,私钥用于解密。它解决了密钥分发问题,但加解密速度较慢,通常不用于直接加密大量数据。本方案中,非对称加密用于安全地传递对称加密的密钥。

- 哈希算法:将任意长度的输入数据映射为固定长度的输出(摘要)。该过程不可逆,且原始数据的微小改动都会导致摘要完全不同,常用于验证数据完整性。

- 签名与验签算法:通常指使用私钥对数据摘要进行签名,接收方使用对应的公钥验证签名,以此验证数据来源的真实性与完整性。

设计思路:借鉴成熟方案

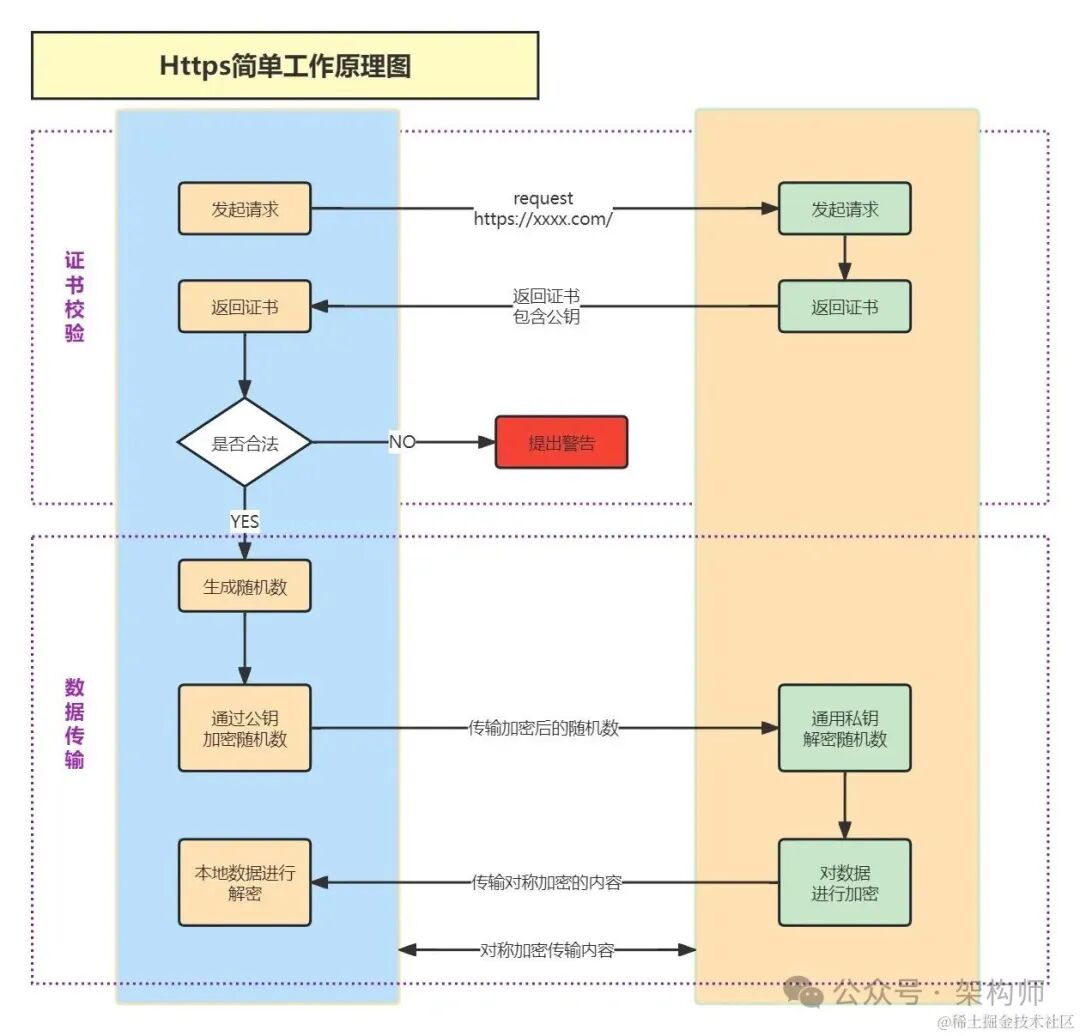

HTTPS安全通信原理

HTTPS(超文本传输安全协议)在HTTP的基础上增加了SSL/TLS层,通过非对称加密完成握手和密钥协商,再使用协商出的对称密钥进行高效的数据加密传输,并辅以数字证书进行身份认证。这种“非对称加密协商密钥 + 对称加密传输数据”的混合模式,在安全与效率之间取得了完美平衡,是我们方案的核心参考。

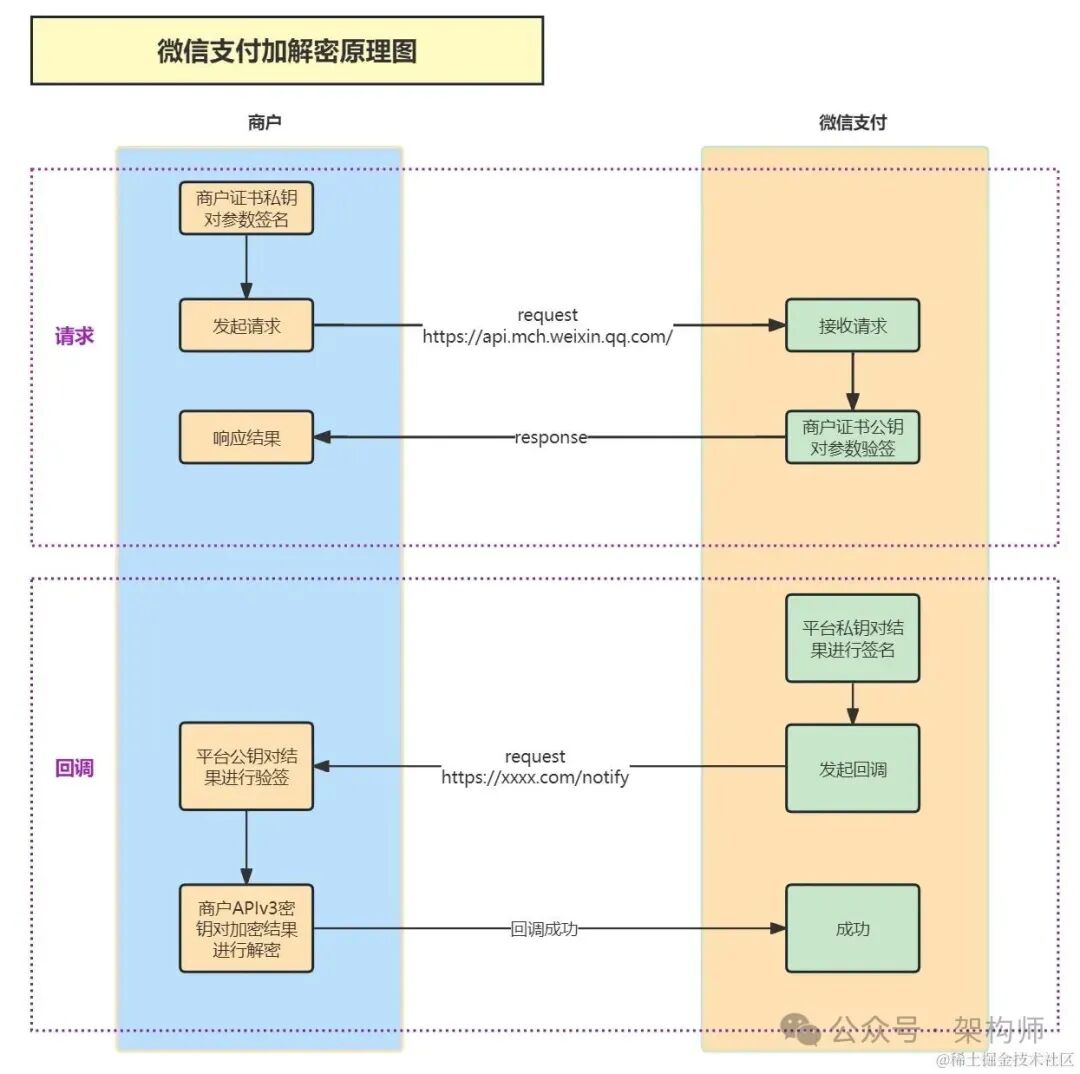

微信支付安全实践

微信支付API的安全设计也为我们提供了宝贵参考,其主要流程包括:

- 请求签名:商户使用自己的私钥对请求参数进行RSA-SHA256签名,微信支付侧使用对应的公钥验签。

- 回调验签与解密:微信支付使用平台证书私钥对回调通知签名,商户使用平台公钥验签,并使用预先配置的APIv3密钥(对称密钥)对通知中的加密数据进行AES-GCM解密。

接口加解密方案设计

综合以上思想,我们的API安全传输方案设计如下:

-

密钥交换(安全传递对称密钥):

- 客户端生成一个随机的对称密钥。

- 客户端使用服务端的公钥对这个对称密钥进行加密,得到密文密钥。

- 客户端将密文密钥发送给服务端。

- 服务端使用自己的私钥解密,获得明文的对称密钥。

- 至此,双方安全地共享了同一个对称密钥。

-

数据加密与传输:

- 客户端使用上一步得到的对称密钥,对请求的Body数据(JSON等)进行加密。

- 对于GET请求的Query参数,也拼接后使用该对称密钥加密。

- 将加密后的数据发送至服务端。

- 服务端使用相同的对称密钥解密,获得原始请求参数。

-

数据防篡改与验签:

- 在发送前,客户端将关键要素(如加密后的Query字符串、时间戳、明文对称密钥、加密后的Body数据)按固定顺序拼接。

- 客户端计算该拼接字符串的SHA256哈希值,作为本次请求的签名(Sign)。

- 将签名放入HTTP请求头中发送。

- 服务端收到后,以相同规则拼接并计算哈希值,与请求头中的签名比对,以此验证数据在传输过程中是否被篡改。

-

防重放攻击:

- 客户端将当前时间戳(Timestamp)也纳入上述签名计算中,并放入请求头。

- 服务端验签后,会校验时间戳的有效性(如判断是否在服务器当前时间±5分钟内),过期请求将被拒绝,从而防止旧请求被重复利用。

技术实现

1. 密钥生成与管理

服务端使用密钥生成工具(如OpenSSL、keytool)生成RSA非对称密钥对。私钥必须由服务端严格保密存储(如放入配置文件或密钥管理系统)。公钥可以下发给客户端,或由客户端在初始化时通过安全接口获取。

我们可以利用现成的工具库简化开发,例如Java生态中的Hutool。在实现Java后端服务时,其提供了便捷的加密工具类。

// 1. 对称加密(AES)示例

String symmetricKey = "本次请求生成的随机密钥";

AES aes = SecureUtil.aes(symmetricKey.getBytes());

// 加密数据

String originalBody = "{\"userId\":123}";

String encryptedBodyBase64 = aes.encryptBase64(originalBody);

// 解密数据

String decryptedBody = aes.decryptStr(encryptedBodyBase64);

// 2. 非对称加密(RSA)加密对称密钥示例

String serverPublicKey = "服务端公钥字符串";

RSA rsa = new RSA(null, serverPublicKey);

// 用公钥加密对称密钥

String encryptedSymmetricKey = rsa.encryptBase64(symmetricKey, KeyType.PublicKey);

// 3. 服务端私钥解密对称密钥

String serverPrivateKey = "服务端私钥字符串";

RSA rsa2 = new RSA(serverPrivateKey, null);

String decryptedKey = rsa2.decryptStr(encryptedSymmetricKey, KeyType.PrivateKey);

// 4. 生成签名(SHA256哈希模拟)

String dataToSign = encryptedQuery + timestamp + symmetricKey + encryptedBodyBase64;

Digester sha256 = new Digester(DigestAlgorithm.SHA256);

String clientSign = sha256.digestHex(dataToSign);

// 将 clientSign 放入请求头

3. 请求参数组装与传递

- 请求头(Headers):

X-EK: 经过RSA加密后的对称密钥密文。X-TS: 客户端生成的当前时间戳。X-SIGN: 根据上述规则计算得到的签名。

- URL与Body:

- GET请求的Query参数,可拼接后加密,作为一个名为

ciphertext的参数传递:/api/user?ciphertext=xxxxx。

- POST/PUT等请求的Body,直接传递对称加密后的Base64密文字符串。

4. 服务端处理流程

服务端拦截器或过滤器可按以下顺序处理:

- 有效性校验:从Header取出

X-TS,判断请求时间戳是否在允许的窗口期内(如±5分钟)。

- 解密密钥:使用服务端私钥解密Header中的

X-EK,得到本次请求的明文对称密钥。

- 验签:按照客户端相同的规则,拼接解密前的Query密文、

X-TS、刚解密出的对称密钥、请求Body密文,计算SHA256值,与Header中的X-SIGN比对。不一致则拒绝请求。

- 解密参数:使用解密出的对称密钥,分别解密URL中的

ciphertext和请求Body,得到原始请求参数,供业务逻辑使用。

- 加密响应:业务逻辑处理完成后,将响应结果用同一个对称密钥加密成Base64格式,返回给客户端。客户端使用本地缓存的对称密钥解密即可。

常见问题

Q:为什么采用类似HTTPS的混合加密模式?

A:单纯使用对称加密,密钥分发不安全;单纯使用非对称加密,效率低下且对加密数据长度有限制。混合模式集两者之长,既保证了密钥交换的安全,又拥有接近对称加密的传输效率。

Q:参数已经加密了,为什么还需要签名?

A:加密保证机密性,签名保证完整性与不可否认性。在生产环境中,并非所有接口都需加密,但几乎所有接口都需要防篡改和防重放,签名机制是通用且必要的。

Q:为什么签名使用SHA256哈希,而不是RSA-SHA256?

A:RSA-SHA256需要私钥签名。在我们的场景中,客户端只持有服务端公钥,若采用此方案,需额外为客户端生成一对密钥,增加了复杂度。使用哈希算法并混入每次请求唯一的对称密钥,已能有效防止签名被伪造。

Q:公钥存储在客户端,是否存在泄露风险?如何缓解?

A:前端环境本质上是不可信的。缓解措施包括:1) 对前端代码进行混淆压缩;2) 不将公钥明文硬编码,可分段或简单编码后存储;3) 最关键的是,即使公钥暴露,攻击者也无法解密单次请求,因为每次请求的对称密钥都是随机生成且被公钥加密的,只要拿不到服务端私钥,就无法获得当次的对称密钥。

Q:该方案是否绝对安全?

A:没有绝对的安全。此方案能有效抵御抓包、数据篡改、重放等常见网络攻击。但如果客户端应用被彻底逆向破解,攻击者可以模拟合法客户端构造请求。这属于另一个层面的安全问题(客户端加固)。

安全性分析

本方案通过多层次的安全措施,构建了较为健全的API通信防护体系:

- 防窃取:业务数据全程使用对称加密,密钥通过非对称加密安全传递。

- 防篡改:基于哈希的签名机制确保了数据完整性,任何对请求参数的修改都会导致验签失败。

- 防重放:时间戳机制结合签名,使得每个请求具有时效性,有效阻止过期请求被重复使用。

- 防模拟:签名中混入了每次请求唯一的对称密钥,使得攻击者无法在不知晓本次密钥的情况下伪造有效签名。

当然,安全是一个持续的过程。此方案需配合服务端私钥的严格保管、密钥的定期轮换、以及完善的监控日志,才能发挥最大效用。