一、API网关的核心定位与价值

什么是API网关?

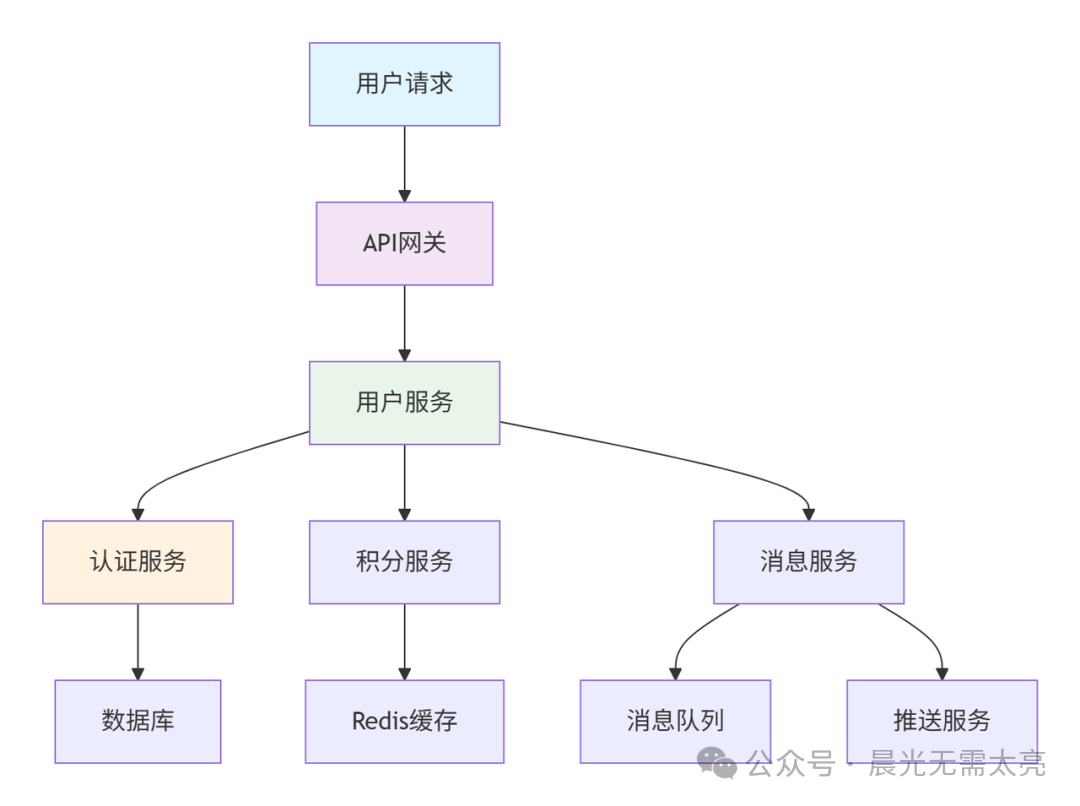

在微服务架构中,API网关扮演着统一入口和流量守门员的角色。所有来自外部客户端(如Web、移动App)的请求都会首先到达网关,随后由网关根据预定义的路由规则,将请求精确分发到内部对应的微服务实例上。

为什么需要API网关?

引入API网关主要是为了解决微服务架构下客户端直接调用服务带来的一系列挑战,如服务地址聚合、安全认证统一、跨横切面功能(限流、监控)的集中管理等,从而提升系统的可管理性、安全性和可观测性。

二、API网关的核心功能详细对比

| 功能类别 |

核心职责 |

技术实现 |

业务价值 |

| 路由转发 |

请求路由到正确服务 |

路径匹配、服务发现集成 |

解耦客户端与后端服务 |

| 认证授权 |

身份验证与权限控制 |

JWT、OAuth2、RBAC |

统一安全防线 |

| 流量控制 |

限流、熔断、降级 |

令牌桶、漏桶、熔断器 |

系统稳定性保障 |

| 安全防护 |

防攻击、数据加密 |

WAF、SSL终止、防重放 |

业务安全合规 |

| 监控日志 |

请求追踪、指标收集 |

链路追踪、指标导出 |

运维可观测性 |

| 协议转换 |

数据格式转换 |

JSON/XML转换、gRPC代理 |

多客户端兼容 |

| 请求聚合 |

合并多个服务调用 |

并行调用、结果聚合 |

减少网络开销 |

三、主流API网关技术选型对比

| 对比维度 |

Spring Cloud Gateway |

Nginx/Kong |

Zuul |

Envoy |

| 架构模型 |

异步非阻塞(WebFlux) |

事件驱动(Nginx) |

同步阻塞(Servlet) |

异步非阻塞 |

| 性能 |

⭐⭐⭐⭐ |

⭐⭐⭐⭐⭐ |

⭐⭐ |

⭐⭐⭐⭐⭐ |

| 编程语言 |

Java |

C/Lua |

Java |

C++ |

| 配置方式 |

代码/配置文件 |

配置文件/Admin API |

代码/配置文件 |

配置文件/xDS |

| 服务发现 |

原生支持 |

需插件 |

原生支持 |

原生支持 |

| 扩展性 |

Filter机制 |

Lua插件 |

Filter机制 |

WASM/Lua |

| 云原生 |

⭐⭐⭐⭐ |

⭐⭐⭐ |

⭐⭐ |

⭐⭐⭐⭐⭐ |

| 学习成本 |

低(Spring生态) |

中 |

低 |

高 |

对于深度使用 Java 和 Spring 生态的团队,Spring Cloud Gateway 因其无缝集成和声明式配置方式,通常是首选。

四、Spring Cloud Gateway 深度解析

1. 核心架构与工作流程

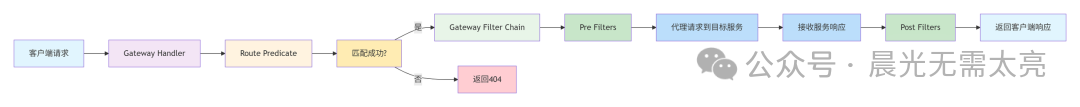

其核心处理流程为:客户端请求 -> 路由匹配(Route Predicate) -> 过滤器链(Filter Chain) -> 代理到目标服务。

2. 详细配置示例(application.yml)

以下配置展示了路由、断言、过滤器的综合应用:

spring:

cloud:

gateway:

routes:

# 用户服务路由

- id: user-service

uri: lb://user-service # lb://表示负载均衡

predicates:

- Path=/api/users/** # 路径匹配

- Method=GET,POST # 请求方法匹配

- After=2023-01-01T00:00:00.000+08:00 # 时间匹配

filters:

- StripPrefix=1 # 去除前缀

- AddRequestHeader=X-User-Source,gateway

- name: RequestRateLimiter # 限流过滤器

args:

redis-rate-limiter.replenishRate: 10 # 每秒10个请求

redis-rate-limiter.burstCapacity: 20 # 峰值20个请求

key-resolver: "#{@userKeyResolver}" # 限流key解析器

# 订单服务路由 - 集成熔断

- id: order-service

uri: lb://order-service

predicates:

- Path=/api/orders/**

- Header=X-Requested-With, XMLHttpRequest # 头部匹配

filters:

- StripPrefix=1

- name: CircuitBreaker # 熔断器

args:

name: orderCircuitBreaker

fallbackUri: forward:/fallback/order

# 商品服务路由 - 重写路径示例

- id: product-service

uri: lb://product-service

predicates:

- Path=/api/products/**

filters:

- RewritePath=/api/products/(?<segment>.*), /$\{segment}

# 全局过滤器配置

default-filters:

- AddResponseHeader=X-Response-Time, $(took)

- DedupeResponseHeader=Access-Control-Allow-Origin

# 跨域配置

globalcors:

cors-configurations:

'[/**]':

allowed-origins: "https://example.com"

allowed-methods: "*"

allowed-headers: "*"

allow-credentials: true

3. 自定义过滤器开发实战

网关的强大扩展性来自于其过滤器机制,以下是一个认证过滤器和日志过滤器的实现示例。

认证过滤器 (GlobalFilter):

@Component

public class AuthFilter implements GlobalFilter, Ordered {

private static final String AUTH_HEADER = "Authorization";

private static final String AUTH_PREFIX = "Bearer ";

@Autowired

private JwtTokenProvider tokenProvider;

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

ServerHttpRequest request = exchange.getRequest();

String path = request.getPath().value();

// 跳过登录接口

if (path.contains("/auth/login")) {

return chain.filter(exchange);

}

// 获取Token

String token = resolveToken(request);

if (token == null) {

return unauthorized(exchange, "缺少访问令牌");

}

// 验证Token

if (!tokenProvider.validateToken(token)) {

return unauthorized(exchange, "令牌已过期或无效");

}

// 将用户信息添加到请求头

String username = tokenProvider.getUsername(token);

ServerHttpRequest mutatedRequest = request.mutate()

.header("X-User-Id", username)

.build();

return chain.filter(exchange.mutate().request(mutatedRequest).build());

}

private String resolveToken(ServerHttpRequest request) {

String bearerToken = request.getHeaders().getFirst(AUTH_HEADER);

if (StringUtils.hasText(bearerToken) && bearerToken.startsWith(AUTH_PREFIX)) {

return bearerToken.substring(AUTH_PREFIX.length());

}

return null;

}

private Mono<Void> unauthorized(ServerWebExchange exchange, String message) {

ServerHttpResponse response = exchange.getResponse();

response.setStatusCode(HttpStatus.UNAUTHORIZED);

response.getHeaders().add("Content-Type", "application/json");

String body = String.format("{\"code\": 401, \"message\": \"%s\"}", message);

DataBuffer buffer = response.bufferFactory().wrap(body.getBytes());

return response.writeWith(Mono.just(buffer));

}

@Override

public int getOrder() {

return -100; // 高优先级,最先执行

}

}

请求日志过滤器:

@Component

public class LoggingFilter implements GlobalFilter {

private static final Logger log = LoggerFactory.getLogger(LoggingFilter.class);

private static final String START_TIME = "startTime";

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 记录开始时间

exchange.getAttributes().put(START_TIME, System.currentTimeMillis());

return chain.filter(exchange).then(Mono.fromRunnable(() -> {

Long startTime = exchange.getAttribute(START_TIME);

if (startTime != null) {

long duration = System.currentTimeMillis() - startTime;

ServerHttpRequest request = exchange.getRequest();

log.info("请求统计: 方法={}, 路径={}, 状态={}, 耗时={}ms",

request.getMethod(),

request.getPath(),

exchange.getResponse().getStatusCode(),

duration);

// 添加响应头

exchange.getResponse().getHeaders().add("X-Response-Time", duration + "ms");

}

}));

}

}

限流Key解析器配置:

@Configuration

public class RateLimitConfig {

@Bean

public KeyResolver userKeyResolver() {

return exchange -> {

// 根据用户限流

String userId = exchange.getRequest().getHeaders().getFirst("X-User-Id");

if (StringUtils.isEmpty(userId)) {

// 根据IP限流

return Mono.just(exchange.getRequest().getRemoteAddress().getAddress().getHostAddress());

}

return Mono.just(userId);

};

}

@Bean

public KeyResolver apiKeyResolver() {

return exchange -> {

// 根据API路径限流

return Mono.just(exchange.getRequest().getPath().value());

};

}

}

4. 熔断降级配置

通过集成Resilience4j等库,可以方便地实现服务的熔断保护。

@Configuration

public class CircuitBreakerConfig {

@Bean

public RouteLocator customRouteLocator(RouteLocatorBuilder builder) {

return builder.routes()

.route("order-service", r -> r.path("/api/orders/**")

.filters(f -> f.circuitBreaker(config -> config

.setName("orderCircuitBreaker")

.setFallbackUri("forward:/fallback/order")

.setRouteId("order-service")

))

.uri("lb://order-service"))

.route("user-service", r -> r.path("/api/users/**")

.filters(f -> f.circuitBreaker(config -> config

.setName("userCircuitBreaker")

.setFallbackUri("forward:/fallback/user")

.addStatusCode("500")

.setRouteId("user-service")

))

.uri("lb://user-service"))

.build();

}

}

/**

* 降级处理控制器

*/

@RestController

@RequestMapping("/fallback")

public class FallbackController {

@GetMapping("/order")

public ResponseEntity<Map<String, Object>> orderFallback() {

Map<String, Object> result = new HashMap<>();

result.put("code", 503);

result.put("message", "订单服务暂时不可用,请稍后重试");

result.put("timestamp", System.currentTimeMillis());

return ResponseEntity.status(HttpStatus.SERVICE_UNAVAILABLE).body(result);

}

@GetMapping("/user")

public ResponseEntity<Map<String, Object>> userFallback() {

Map<String, Object> result = new HashMap<>();

result.put("code", 503);

result.put("message", "用户服务繁忙,请稍后重试");

result.put("timestamp", System.currentTimeMillis());

return ResponseEntity.status(HttpStatus.SERVICE_UNAVAILABLE).body(result);

}

}

五、网关设计模式与最佳实践

1. 网关分层架构

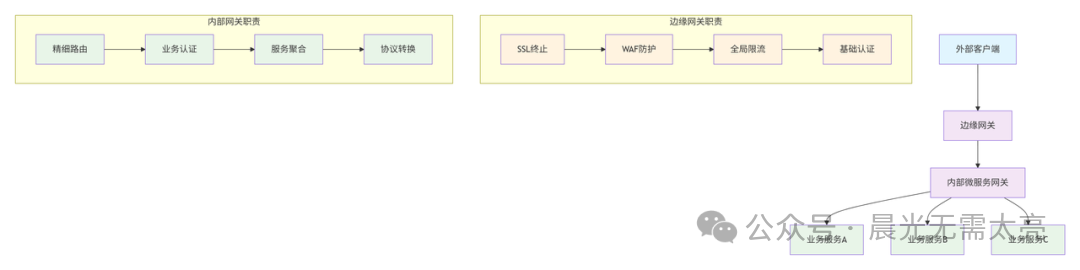

在大型系统中,通常采用分层网关设计。

- 边缘网关 (Edge Gateway):对外暴露,处理南北向流量,负责SSL终止、全局限流、WAF等。

- 内部网关 (Internal Gateway):服务间调用,处理东西向流量,负责服务路由、内部认证等。

2. 网关高可用部署

通过集群部署和负载均衡避免单点故障。以下是一个使用Docker Compose部署网关集群,并通过Nginx进行负载均衡的示例。

docker-compose.yml:

version: '3.8'

services:

gateway-1:

image: spring-cloud-gateway:latest

ports:

- "8080:8080"

environment:

- SPRING_PROFILES_ACTIVE=cluster

- GATEWAY_INSTANCE_ID=gateway-1

- EUREKA_CLIENT_SERVICEURL_DEFAULTZONE=http://eureka:8761/eureka

networks:

- gateway-network

gateway-2:

image: spring-cloud-gateway:latest

ports:

- "8081:8080"

environment:

- SPRING_PROFILES_ACTIVE=cluster

- GATEWAY_INSTANCE_ID=gateway-2

- EUREKA_CLIENT_SERVICEURL_DEFAULTZONE=http://eureka:8761/eureka

networks:

- gateway-network

gateway-3:

image: spring-cloud-gateway:latest

ports:

- "8082:8080"

environment:

- SPRING_PROFILES_ACTIVE=cluster

- GATEWAY_INSTANCE_ID=gateway-3

- EUREKA_CLIENT_SERVICEURL_DEFAULTZONE=http://eureka:8761/eureka

networks:

- gateway-network

nginx-lb:

image: nginx:latest

ports:

- "80:80"

volumes:

- ./nginx.conf:/etc/nginx/nginx.conf

depends_on:

- gateway-1

- gateway-2

- gateway-3

networks:

- gateway-network

networks:

gateway-network:

driver: bridge

3. 动态路由配置

支持不停机动态添加、更新、删除路由。

@Service

public class DynamicRouteService {

@Autowired

private RouteDefinitionWriter routeDefinitionWriter;

@Autowired

private ApplicationEventPublisher publisher;

/**

* 添加路由

*/

public void addRoute(RouteDefinition routeDefinition) {

routeDefinitionWriter.save(Mono.just(routeDefinition)).subscribe();

publisher.publishEvent(new RefreshRoutesEvent(this));

}

/**

* 更新路由

*/

public void updateRoute(RouteDefinition routeDefinition) {

deleteRoute(routeDefinition.getId());

addRoute(routeDefinition);

}

/**

* 删除路由

*/

public void deleteRoute(String routeId) {

routeDefinitionWriter.delete(Mono.just(routeId)).subscribe();

publisher.publishEvent(new RefreshRoutesEvent(this));

}

/**

* 从数据库加载路由配置

*/

@PostConstruct

public void loadRoutesFromDatabase() {

List<RouteDefinition> routes = routeRepository.findAllActiveRoutes();

routes.forEach(this::addRoute);

}

}

六、网关职责边界与设计原则

明确网关应该做什么、不应该做什么,是保证架构清晰的关键。

网关职责边界决策矩阵

| 功能点 |

应该放在网关 |

不应该放在网关 |

理由 |

| 身份认证 |

✅ JWT验证、API密钥验证 |

❌ 复杂的业务权限 |

网关做通用认证,业务权限在服务内 |

| 限流熔断 |

✅ 全局限流、基础熔断 |

❌ 业务级熔断策略 |

业务熔断需要了解业务上下文 |

| 日志记录 |

✅ 访问日志、性能指标 |

❌ 业务操作日志 |

业务日志包含业务语义 |

| 数据转换 |

✅ 协议转换、格式统一 |

❌ 复杂业务数据加工 |

数据加工应该在下游服务 |

| 请求聚合 |

⚠️ 简单的并行聚合 |

❌ 复杂的事务性聚合 |

复杂聚合涉及业务逻辑 |

网关反模式示例

以下代码展示了在网关中错误地实现业务逻辑的反模式:

// ❌ 反模式:在网关中实现业务逻辑

@Component

public class BadBusinessFilter implements GlobalFilter {

@Override

public Mono<Void> filter(ServerWebExchange exchange, GatewayFilterChain chain) {

// 业务逻辑不应该在网关中

if (isBlacklistedUser(exchange)) {

return rejectRequest(exchange);

}

// 数据转换涉及业务规则

ServerHttpRequest mutatedRequest = transformBusinessData(exchange);

return chain.filter(exchange.mutate().request(mutatedRequest).build());

}

// 业务黑名单检查 - 应该在下游服务

private boolean isBlacklistedUser(ServerWebExchange exchange) {

// 业务规则...

return false;

}

// 业务数据转换 - 应该在下游服务

private ServerHttpRequest transformBusinessData(ServerWebExchange exchange) {

// 业务数据加工...

return exchange.getRequest().mutate().build();

}

}

七、面试核心要点与回答思路

理解API网关,不仅是知道配置,更要理解其设计哲学和在微服务架构中的定位。

深度回答模板(推荐)

“在微服务架构中,API网关的范围边界设计非常关键。我们的设计原则是:

- 网关做通用能力:认证、限流、监控等跨横切面功能。

- 业务逻辑下沉:所有业务相关逻辑都在下游微服务中。

- 分层网关设计:边缘网关处理外部流量,内部网关做服务间路由。

具体实践中,我们使用Spring Cloud Gateway实现:

- 动态路由:基于Nacos服务发现自动路由。

- JWT认证:统一令牌验证,用户信息透传。

- 熔断降级:集成Resilience4j保护下游服务。

- 限流防护:Redis实现的分布式限流。

特别注意:我们严格避免在网关中实现业务逻辑,保持网关的轻量和稳定。网关的配置都通过版本控制,支持蓝绿部署和快速回滚。”

可能追问的问题与回答方向

- 网关会成为单点故障吗?

- 通过集群部署和负载均衡避免。

- 客户端配合重试机制和优雅降级。

- 实施健康检查和自动故障转移。

- 网关性能瓶颈如何优化?

- 利用其异步非阻塞架构(WebFlux)。

- 合理配置线程池和连接池参数。

- 缓存认证结果和路由元数据。

- 加强监控和容量规划。

- 如何管理网关的路由配置?

- 配置文件纳入Git版本化管理。

- 提供动态路由API支持热更新。

- 与服务注册中心集成实现自动发现。

- 网关如何做灰度发布?

- 基于HTTP Header(如User-ID, Version)的路由规则。

- 配置权重路由,按比例分配流量。

- 与配置中心集成,动态调整路由策略。