在现代化的企业通信环境中,业务的复杂性对安全提出了持续挑战。用户终端、服务器、业务需求与维护管理均处于动态变化之中,这就要求安全机制必须兼具高度的灵活性与坚实的防护能力。然而,安全与便利性、成本之间往往存在权衡——简化运维可能带来风险,而追求极致安全又会增加投入与复杂度。因此,选择合适的身份认证方案,成为构建可信赖通信系统的首要关口。

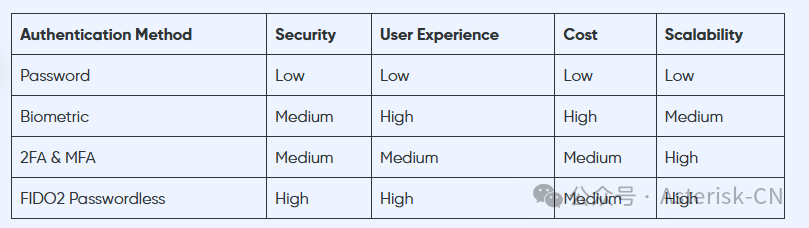

选择安全身份认证时,必须综合考量具体场景与成本效益。在高安全要求的背景下,不同认证方式的投入产出比差异显著。例如,微软研究表明,采用多因素认证(MFA)可阻断99.9%的账户攻击。虽然引入了额外成本,但其带来的安全提升是显著的。 支持多样化的身份认证方式,意味着研发与后期维护成本的增加。因此,在许多实际场景中,用户往往选择那些便捷、易用且能满足基础安全需求的认证方式即可。

支持多样化的身份认证方式,意味着研发与后期维护成本的增加。因此,在许多实际场景中,用户往往选择那些便捷、易用且能满足基础安全需求的认证方式即可。

然而,在对语音通信安全性有特殊要求的领域(如金融、政务),除了要求IPPBX本身支持多种认证机制外,许多SIP话机终端也必须提供额外的安全认证支持,例如通过硬件加密狗或外部USB密钥来实现安全的语音呼叫。同时,管理员在访问服务器管理界面时,可能还需要结合智能卡等强认证方式。

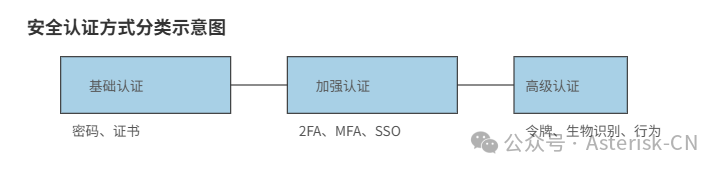

在融合通信或企业级通信场景中,安全始终是第一要务。SIP业务服务器、会话边界控制器(SBC)、语音网关、SIP话机终端以及上层业务应用,需要无缝集成各种认证机制。随着用户接入方式的灵活化,安全认证方式也在不断演进,要求服务器端能够支持更动态、更强大的安全策略。目前主流的身份认证方式约有十种,每种都有其特定的适用场景与特点。下文将逐一详解其工作机制与优劣,旨在帮助读者根据自身需求做出明智选择。最后,我们将分析当前主流话机与IPPBX厂商对这些认证方式的支持情况。

1️⃣ 基于密码的身份验证

这是最传统且应用最广泛的方法。用户通过输入用户名和密码来完成验证。系统在验证时,会将用户输入的密码经过哈希计算后,与数据库中存储的哈希值进行比对。为保障安全,密码通常不以明文存储,而是通过SHA-256、bcrypt等单向哈希函数处理,并加入随机“盐值”(salt)以防止彩虹表攻击。此外,采用密钥拉伸技术可以显著增加暴力破解的计算成本。

尽管简单易用,基于密码的认证存在固有弱点:用户习惯使用弱密码或在多处复用相同密码;密码可能在未加密的传输通道中被截获;此外,它还易受钓鱼攻击、社交工程等手段的威胁。

为缓解这些风险,现代系统通常将密码作为多因素认证(MFA)中的一环,并结合强密码策略、账户锁定机制、登录异常检测等措施。简言之,密码应被视为纵深防御体系中的基础层,而非唯一的防线。

优点:

- 实现简单,部署成本低。

- 用户认知度高,无需额外培训。

缺点:

- 安全性高度依赖密码强度与保密性。

- 易受暴力破解、密码猜测及网络钓鱼攻击。

- 用户普遍存在使用弱密码或密码复用的行为。

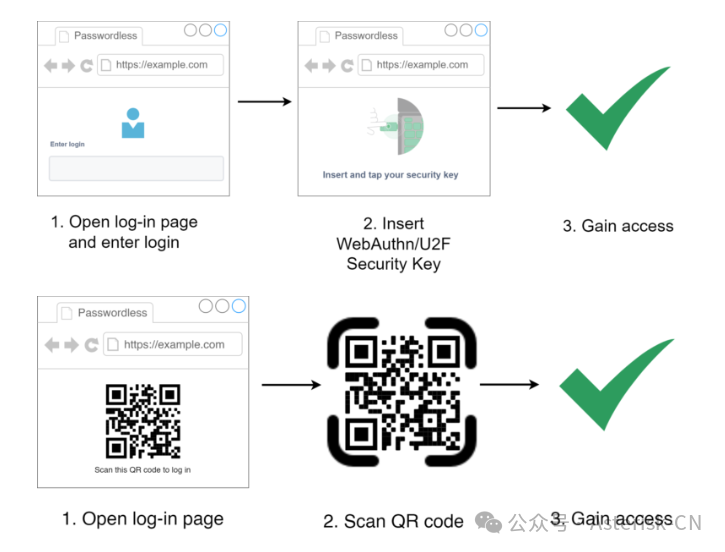

目前,无密码认证结合手机APP扫码等方式,正在话机与IPPBX厂商中逐渐普及。

2️⃣ 双因素认证(2FA)

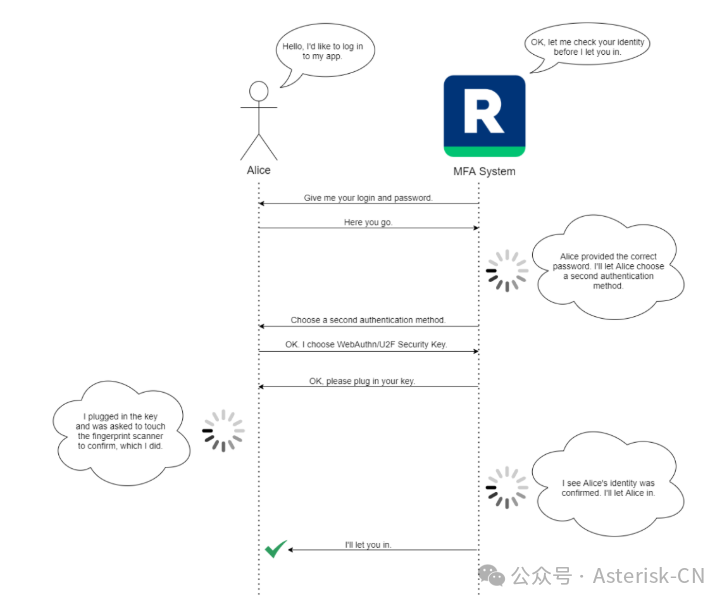

双因素认证通过要求用户提供两种不同类型的凭证来提升安全性。典型组合是“知识因素”(密码)加“拥有因素”(如手机接收的短信验证码、或验证器App生成的一次性密码)。用户在输入密码后,需额外提供第二因子方可完成认证。第二因子也可以是硬件令牌、生物特征等。2FA能有效降低因密码泄露导致的账户失窃风险。

实施2FA需平衡安全与体验:短信验证码虽便捷但可能遭受SIM卡劫持;验证器App更安全但依赖智能设备;硬件令牌安全性最高但成本与管理复杂度也相应提升。最佳实践是提供多种2FA选项,并配套备用恢复方案。

优点:

- 安全性显著提升,即使密码泄露,账户仍受保护。

- 实现相对简单,众多服务已提供支持。

缺点:

- 略微增加用户操作步骤,影响体验。

- 短信验证码存在被拦截风险。

- 依赖用户随身携带并能够访问第二因子设备。

3️⃣ 多因素认证(MFA)

多因素认证是2FA的扩展,要求提供两个以上来自不同类别(所知、所有、所是)的认证因子。它在IPPBX环境中的应用尚不广泛,主要原因包括与传统系统的兼容性问题、部署与管理复杂、可能影响通信效率(如呼叫中心),以及较高的总体拥有成本。

要在IPPBX中有效引入MFA,可考虑以下策略:采用支持标准协议(如RADIUS、SAML)的网关进行集成;对高风险账户(如管理员)强制启用,对普通用户采用基于风险的自适应认证;提供多样化的第二因子选择并建立可靠的恢复流程。技术上,需结合加密传输、设备指纹识别与完善的审计日志。

优点:

- 提供极强的防御能力,能抵御多种攻击向量。

- 认证策略可高度定制化。

缺点:

- 实现与管理比2FA更为复杂。

- 对用户体验的影响可能更大。

- 成本较高,尤其在大规模部署时。

4️⃣ 生物识别认证

生物识别认证利用指纹、人脸、虹膜或声纹等个体独有的生物特征进行验证。系统存储经过处理的生物特征模板,并在验证时进行实时匹配。关键环节包括活体检测,以防止照片、面具等伪造攻击。

其核心挑战在于隐私与数据安全:生物特征一旦泄露无法更改。因此,数据通常采用加密存储、本地安全元件保护等方式处理。在部署时,必须严格遵守相关数据保护法规。

优点:

- 安全性高,生物特征难以伪造或复制。

- 用户无需记忆密码,体验便捷。

缺点:

- 存在生物特征数据隐私泄露的风险。

- 识别系统可能存在被技术手段欺骗的漏洞。

- 生物特征信息不可更改,泄露后后果严重。

5️⃣ 基于令牌的身份验证

此方式依赖物理硬件设备(如USB令牌、智能卡)来生成动态密码或存储加密密钥。用户需插入令牌并配合PIN码使用。在终端话机中,集成此类硬件可实现端到端的呼叫加密,满足特定厂商的高安全要求。

令牌主要分为OTP动态口令令牌和基于PKI的智能卡。后者能提供更强的不可否认性。部署时需考虑令牌生命周期管理、设备绑定以及物理防篡改等措施。

优点:

- 安全性极高,必须物理持有令牌才能访问。

- 非常适用于高安全等级场景。

缺点:

- 需要额外的硬件设备,增加成本与复杂度。

- 用户需携带并妥善保管令牌。

- 令牌丢失或被盗会带来安全风险。

6️⃣ 基于证书的身份验证

该方式依赖由可信证书颁发机构(CA)签发的数字证书来验证身份。证书包含用户公钥及身份信息。在建立连接时,双方会验证证书的有效性(如检查签发者、有效期、吊销状态)。融合通信产品普遍采用基于证书的认证来保障信令与媒体流的安全,例如建立TLS/SSL加密通道。

实现时涉及完整的公钥基础设施(PKI)管理,包括证书的申请、签发、部署、更新和吊销。企业常部署私有CA,并结合硬件安全模块(HSM)保护根密钥。

优点:

- 提供强身份验证,能有效防止中间人攻击。

- 适用于企业内网对敏感资源的安全访问。

缺点:

- 需要建立和维护CA体系,复杂度高。

- 证书管理(颁发、更新、吊销)工作繁琐。

- 用户端需要安装并配置证书。

7️⃣ 单点登录(SSO)

单点登录允许用户使用一套凭证(如企业账号)登录一次,即可访问多个互相信任的应用系统(如IPPBX管理界面、话机Web配置页)。当前如星纵、3CX、潮流网络等IPPBX厂商已支持SSO。

SSO的核心是与企业身份提供商(IdP)集成,常用协议包括SAML、OAuth 2.0/OpenID Connect和LDAP。它能极大提升用户体验与管理效率,实现集中的权限管控和安全策略(如强制MFA)下发。

优点:

- 简化用户体验,减少密码记忆和管理负担。

- 提升安全性,便于集中实施统一的安全策略。

- 提高工作效率,避免重复登录。

缺点:

- SSO中心被攻破将导致所有关联应用沦陷。

- 需要将各个应用系统与SSO进行集成。

- 依赖SSO服务的高可用性。

8️⃣ 智能卡认证

这是基于令牌认证的一种具体形式,用户需将智能卡插入读卡器,并输入正确的PIN码才能完成验证。智能卡芯片内置加密处理器,可安全存储证书和私钥。在高安全场景中,它能极大提升认证的可靠性。

其本质是结合“所有物”(智能卡)与“所知”(PIN码)的双因子认证。部署重点在于智能卡的生命周期管理、读卡器环境的安全以及操作审计。

优点:

- 安全性极高,需同时持有物理卡片并知晓PIN码。

- 适用于高安全性的物理及逻辑访问控制。

缺点:

- 需要额外的硬件(智能卡及读卡器),成本高。

- 用户需携带并保管智能卡。

- 卡片丢失或被盗存在风险。

9️⃣ OAuth / OpenID Connect

这是互联网领域广泛使用的开放标准。OAuth 2.0专注于授权,允许用户授权第三方应用访问其资源,而无需暴露密码。OpenID Connect则在OAuth 2.0基础上增加了身份认证层,提供标准的ID Token来标识用户身份。

用户可使用已有的第三方账户(如Google、Microsoft账号)登录IPPBX或相关应用。这减少了密码重复使用风险,并改善了体验。实现时需关注回调URL验证、令牌安全存储与刷新等安全实践。

优点:

- 用户无需为每个服务创建新账号,体验便捷。

- 应用无需存储用户密码,降低了密码泄露风险。

- 便于实现跨系统的单点登录。

缺点:

- 安全性依赖第三方身份提供商。

- 用户需信任第三方服务。

- 可能存在应用过度请求用户数据权限的隐私问题。

🔟 行为认证

这是一种持续、被动的认证方式,通过分析用户的行为模式(如打字节奏、鼠标移动轨迹、常用操作习惯)来构建生物行为档案。系统实时比对当前行为与历史档案,若出现显著偏差则触发二次验证。

其优势在于无需用户主动参与,即可提供额外的安全层。挑战在于需要收集大量行为数据进行分析,并需处理好误报(因用户状态、环境变化引起)与用户隐私保护之间的平衡。

优点:

- 提供无感的、持续的身份验证。

- 能够检测账户异常使用行为。

缺点:

- 需要收集和分析大量用户行为数据,初期建模复杂。

- 可能存在误判,影响正常用户体验。

- 引发用户对行为被监控的隐私担忧。

主流话机、IPPBX厂家对十种身份认证方式支持汇总

在讨论了十种主流安全认证方式后,我们可以看出,大部分都能应用于通信环境,但也有部分因复杂度或特定场景限制,未得到厂商的广泛支持。下表汇总了主流厂商的支持情况(仅供参考,具体以官方文档为准):

| 厂家 |

基于密码 |

双因素认证 (2FA) |

多因素认证 (MFA) |

生物识别 |

基于令牌 |

基于证书 |

单点登录 (SSO) |

智能卡 |

OAuth / OpenID Connect |

行为认证 |

| Yeastar |

Yes |

Yes |

部分 (通过2FA/集成) |

No |

Yes (API令牌) |

部分 (支持802.1X) |

Yes |

No |

Yes (通过集成) |

No |

| 3CX |

Yes |

部分 (通过SSO) |

部分 (通过SSO) |

No |

部分 (OAuth令牌) |

No |

Yes |

No |

Yes |

No |

| Fanvil (潮流) |

Yes |

No |

No |

No |

No |

Yes (802.1X) |

No |

No |

No |

No |

| Yealink (亿联) |

Yes |

No |

No |

No |

No |

Yes (802.1X EAP-TLS) |

No |

No |

No |

No |

| Cisco (思科) |

Yes |

Yes (PEAP-MSCHAPv2) |

Yes |

No |

Yes (OAuth) |

Yes (LSC/MIC, 802.1X) |

Yes |

部分 (通过证书) |

Yes |

No |

| Poly |

Yes |

No |

No |

No |

No |

Yes (802.1X, SCEP) |

No |

No |

No |

No |

| Grandstream |

Yes |

Yes |

Yes |

No |

部分 (OAuth令牌) |

Yes (出厂证书) |

部分 (通过OAuth) |

No |

Yes (OAuth 2.0) |

No |

| Avaya |

Yes |

Yes |

Yes |

No |

Yes (OAuth) |

Yes |

Yes |

No |

Yes (OAuth/SAML) |

No |

| Mitel |

Yes |

Yes |

Yes |

No |

No |

No |

Yes |

No |

No |

No |

| Snom |

Yes |

No |

No |

No |

No |

Yes (802.1x/TLS) |

No |

No |

No |

No |

| Alcatel-Lucent Enterprise |

Yes |

Yes |

Yes |

No |

No |

部分 (设备认证) |

Yes |

No |

No |

No |

以上为不完全统计,信息可能随产品更新而变化,如有错误敬请指正。

总结

安全身份认证是企业电话系统抵御外部威胁的第一道关口。认证方式的多元化与强化,无疑能增强用户对产品的信任感,而这种信任正是市场竞争力的重要组成部分。众多话机与IPPBX厂商已经在此领域投入了大量研发资源,通过集成多种认证机制,切实为用户系统的整体安全加固了防线,有效降低了潜在的安全风险。在选择方案时,企业应结合自身的安全等级要求、运维成本及用户体验,做出最合适的权衡与决策。