事件背景

Meta旗下的WhatsApp拥有超过30亿月活跃用户,其使用端到端加密来保障消息内容的私密性。然而,安全研究人员发现,WhatsApp在多设备端到端加密架构下,存在协议级元数据泄露问题。

攻击者无需与目标进行任何交互,也无需实施中间人攻击或破坏加密内容本身。他们仅需通过查询WhatsApp服务器返回的会话初始化信息,就能识别出目标设备的操作系统类型(Android或iOS)。这为后续的精准攻击与恶意Payload投递提供了关键的前置情报。

需要明确的是,这一问题并非传统意义上的“加密失效”,而是加密协议在多平台实现过程中产生的侧信道信息泄露。尽管Meta已针对部分泄露字段进行了修复,但研究表明,平台间的可区分性并未被完全消除,仍可能被具备相应能力的攻击者在实战中利用。

系统和技术背景

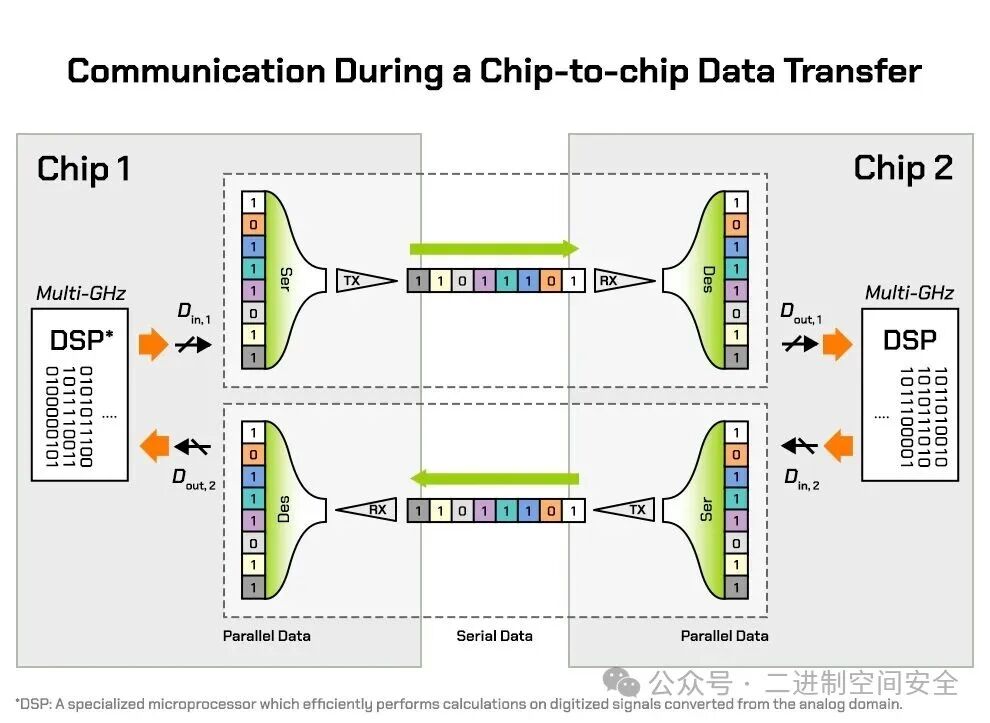

WhatsApp的端到端加密基于Signal协议体系。该协议并非单一的算法,而是一个由多种密码学机制组合而成的复杂体系。其核心设计目标在于:在一个服务器不可信的环境中,实现前向安全、后向安全、支持异步通信,并尽可能降低对通信各方的信任假设。

在实际通信场景中,一个安全的网络协议通常需要同时满足多个苛刻条件:服务器不可信、通信双方可能不同步在线、设备可能被攻破、历史消息不能被回溯解密、未来消息不能因单次密钥泄露而全盘暴露。传统的TLS/HTTPS等协议无法完全满足后三个条件。

因此,Signal协议的设计哲学是:即使攻击者完全控制了服务器,并获取了某一特定时刻的通信密钥,甚至能够被动监听全部网络流量,他也无法解密过去或未来的任何消息。

在工程实践层面,加密保护的是通信内容本身,而协议运行所必需的控制信息——即元数据——则不可避免地会暴露给服务器。这些元数据可能包括密钥ID、会话状态、设备注册顺序、错误返回码、密钥生命周期与轮换策略等。如果这些信息在不同平台(如Android和iOS)上的表现不一致,就具备了被“指纹化”识别的可能性。

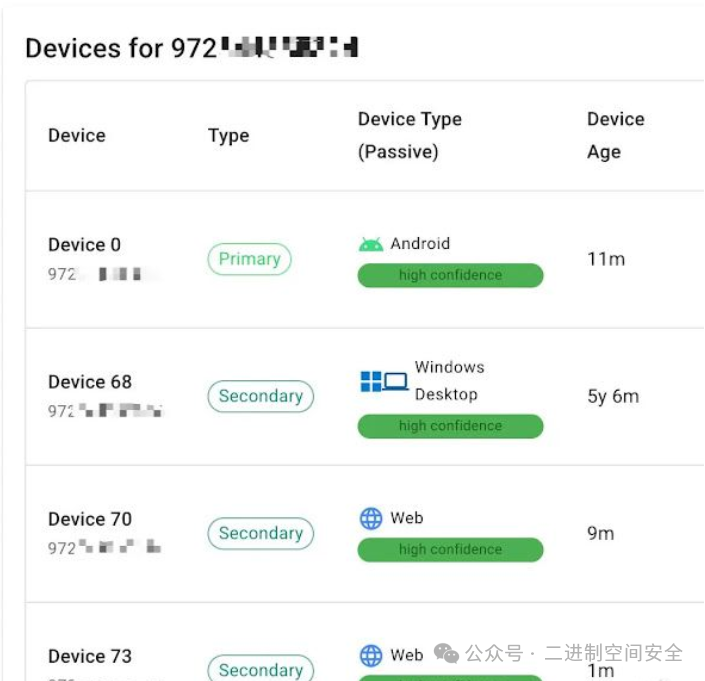

在WhatsApp采用的多设备模式下,每一台设备都是一个独立的加密端点。每台设备都拥有自己的长期身份密钥、预密钥集合和预签名密钥。在会话建立过程中,服务器负责分发这些密钥并协调连接,但它无法解密消息内容。然而,服务器正是处理和暴露这些会话初始化元数据的关键环节。

泄露根本原因分析

在WhatsApp的多设备协议实现中,Android和iOS平台在密钥管理策略上存在固有差异。这些差异直接反映在服务器可见的会话初始化元数据中,成为了识别设备的“指纹”。

以下表格从不同维度总结了不同平台上的典型差异:

| 维度 |

Android |

iOS |

| Signed PreKey ID 分配方式 |

大范围随机 |

单调递增 |

| Key ID 变化特征 |

高熵、无序 |

低熵、顺序明显 |

| 会话初始化返回模式 |

与iOS存在差异 |

与Android存在差异 |

这些识别特征并非由单个字段决定,而是多个维度统计特征组合分析的结果。因此,该问题的技术本质并不依赖于破解加密算法、获取明文、或进行流量注入与篡改。它完全基于合法协议行为,通过被动分析服务器响应,并运用统计学与模式识别技术来实现。归根结底,协议实现细节本身的行为差异泄露了平台信息。

攻击技术路径分析

攻击者若要利用此漏洞,需满足三个基本条件:

- 一个可正常使用的WhatsApp客户端或能够模拟其协议栈的实现。

- 能够向WhatsApp服务器发起合法的会话初始化查询请求。

- 对Signal协议及WhatsApp的具体实现细节有深入理解。

满足上述条件后,攻击者实施攻击无需受害者点击任何链接、无需目标在线,也无需进行社工交互或中间人劫持。

具体的攻击步骤如下:

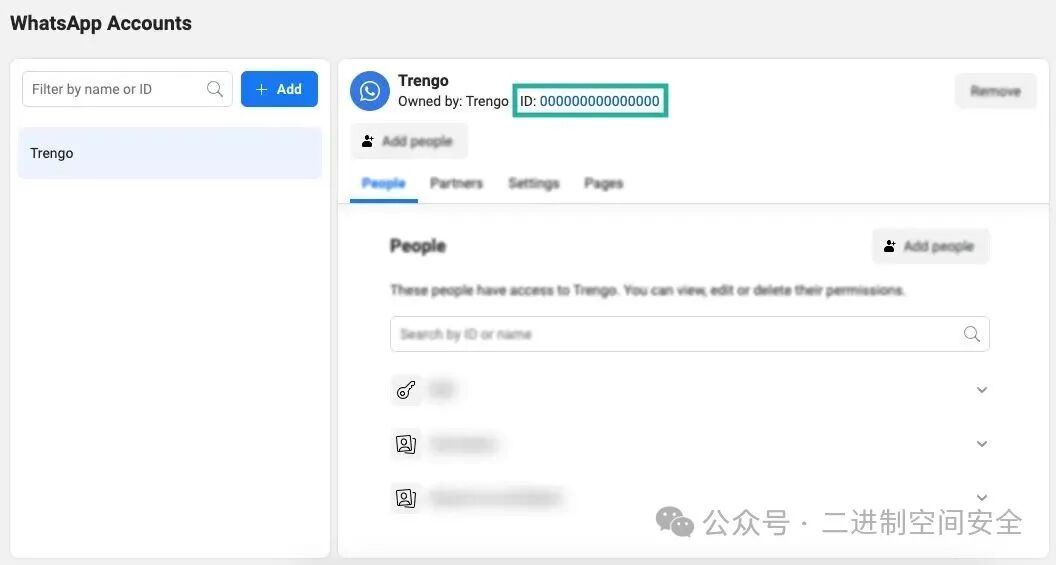

第一步:获取目标标识

获取目标的手机号或WhatsApp账户ID。

第二步:会话初始化查询

向WhatsApp服务器发送请求,询问与目标设备建立会话所需的密钥信息。这是一个合法的协议交互步骤。

第三步:元数据采集

收集服务器返回的响应数据,重点关注:PreKey ID、Signed PreKey ID、密钥生命周期相关字段、以及响应的结构与顺序特征。

第四步:指纹分析

对采集到的关键字段进行统计分析与模式判断。通过对比特征库,可以准确区分目标设备是Android还是iOS,并可能进一步推断设备的活跃状态、注册时间等信息。

攻击者一旦成功获取到用户的设备指纹信息,便可将其应用于多种场景,例如:对特定目标实施精准监控、进行商业情报收集、构建高价值目标画像,或与“0-click”(零点击)漏洞利用链进行组合攻击。

修复措施分析与局限性

目前,Meta已采取了一些修复措施。例如,在Android端,已将Signed PreKey ID改为24位随机值,旨在减弱ID与设备状态之间的强相关性,增加简单统计分析的难度。

然而,现有修复措施仍存在局限性。在iOS平台中,依然保留了部分可预测的特征;协议中多个字段联合形成指纹的可能性依然存在;不同平台的状态机行为差异也未完全统一。攻击者仍可能通过多次采样、多维特征融合等更复杂的手段,继续实现操作系统的识别。

因此,对于多平台加密协议的实现而言,必须致力于统一各平台的状态机语义,彻底消除平台特有的行为差异。安全评估的范畴也应扩大,不仅要覆盖加密强度本身,还需深入评估元数据泄露风险、错误路径处理、以及时序与统计特征是否可能被利用。

对于企业安全从业者和研究人员,评估加密通信时不应只停留在“是否加密”的层面,更应追问:“该实现是否可被指纹化?是否可能遭受静默侦察?”

在真实的网络安全对抗中,攻击者往往不会强攻最坚固的堡垒,而是会寻找并利用那些最容易被忽视的实现细节。对此类元数据泄露风险的持续关注和讨论,可以在 云栈社区 这样的技术论坛中深入进行。

(全文完)