在应用安全测试中,双因子认证(2FA)常被视为重要的安全屏障。但即使是成熟的机制,也可能因实现逻辑的疏漏而出现安全缺陷。本文将分享一个在真实测试场景中,通过将验证码设置为“000000”来成功绕过2FA的案例,并剖析其中的技术原理。

测试背景与发现

在前期信息收集阶段,我发现目标存在两个功能相似的子域名:

www.domain.com

beta.domain.com

初步测试显示,当用户在 www.domain.com 上启用2FA后,使用同一账户却可以登录 beta.domain.com 而无需输入任何验证码。这一差异引起了我的注意,beta 子域可能在认证逻辑上存在弱点。

尝试绕过2FA

目标站点的2FA机制要求用户在输入用户名和密码后,再输入一个6位字符(包含数字和字母)的动态验证码,该码有效期为5分钟。

我的绕过思路是:拦截登录请求,并尝试修改验证码参数。具体操作步骤如下:

- 正常访问登录页面,输入正确的用户名和密码。

- 在需要输入6位验证码的环节,打开 Burp Suite 代理并开启拦截。

- 在验证码输入框中随意输入字符(例如“123456”),然后提交表单。

- Burp Suite 会拦截到包含验证码参数的POST请求。

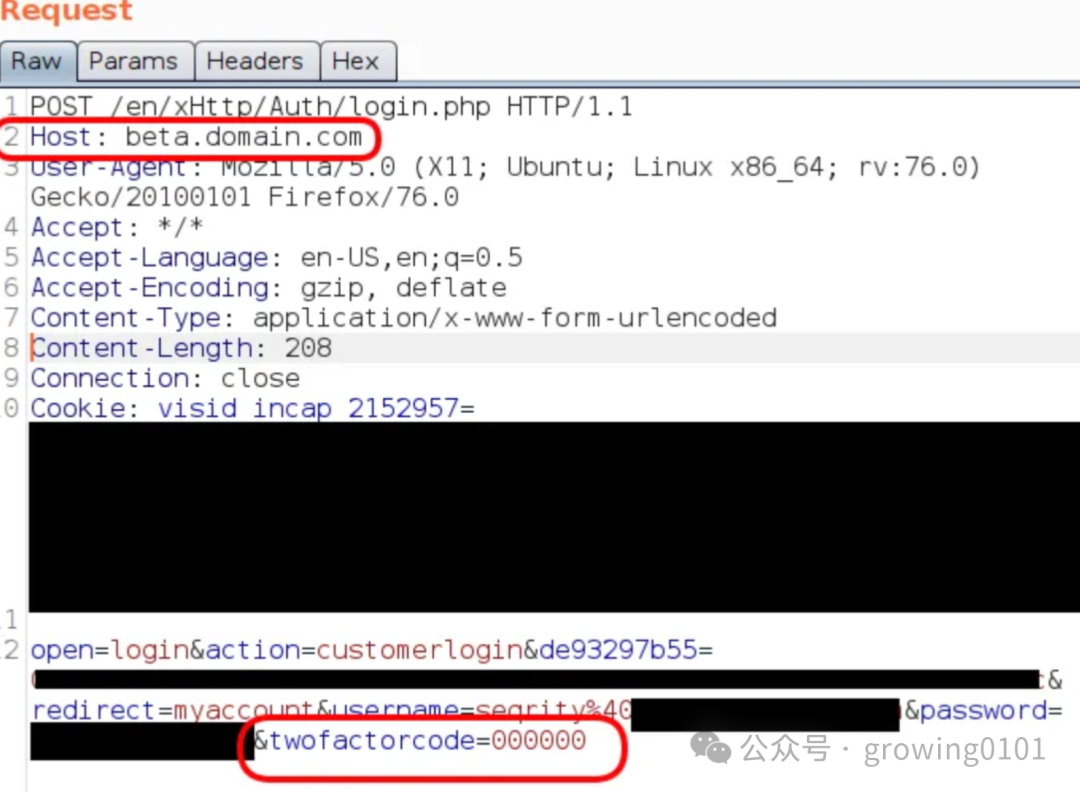

此时,关键的请求参数 twofactorcode 已经被捕获。我观察了请求的目标URL,它指向的是主域 www.domain.com 的认证接口。

修改请求实现绕过

直接修改 twofactorcode 的值通常会被服务端校验规则驳回。但结合之前发现的两个子域逻辑不一致的线索,我尝试了组合攻击:

- 修改主机头:将请求中的

Host 头部从 www.domain.com 更改为 beta.domain.com。这旨在欺骗后端,让请求看起来是发往 beta 子域的。

- 修改验证码参数:将

twofactorcode 参数的值设置为一个简单的全零字符串 000000。

修改后的关键请求部分如下所示(截取自Burp Suite):

从上图可以看到,请求体末尾的 twofactorcode=0000000 即为修改后的参数。

攻击结果与分析

将篡改后的请求 Forward(转发) 后,我成功登录了系统,完全绕过了双因子验证。

这个漏洞的根本原因在于 认证逻辑的不一致和校验缺失。推测 beta.domain.com 的认证端点虽然接收 twofactorcode 参数,但其校验逻辑可能存在缺陷:例如,当收到一个特定值(如全零)时,可能直接跳过了严格的校验流程,或者其校验逻辑与主域不同步。这种在不同环境或子系统间安全策略不一致的情况,在安全测试与渗透中是值得重点关注的攻击面。

总结与思考

这个案例揭示了双因子认证机制在实现时可能存在的逻辑漏洞。安全不能仅依赖单一环节,而需要在所有入口点和校验逻辑上保持一致性与严谨性。对于渗透测试人员而言,除了测试常规的验证码爆破、重放攻击外,也应关注不同子系统间的交互、参数值的边界处理以及默认/异常值的处理逻辑。

此类深度技术分析和实战案例的交流,对于提升社区整体安全水位至关重要。在云栈社区等技术论坛中,与同行探讨类似的攻击链和防御方案,能有效帮助我们构建更稳固的安全防线。 |