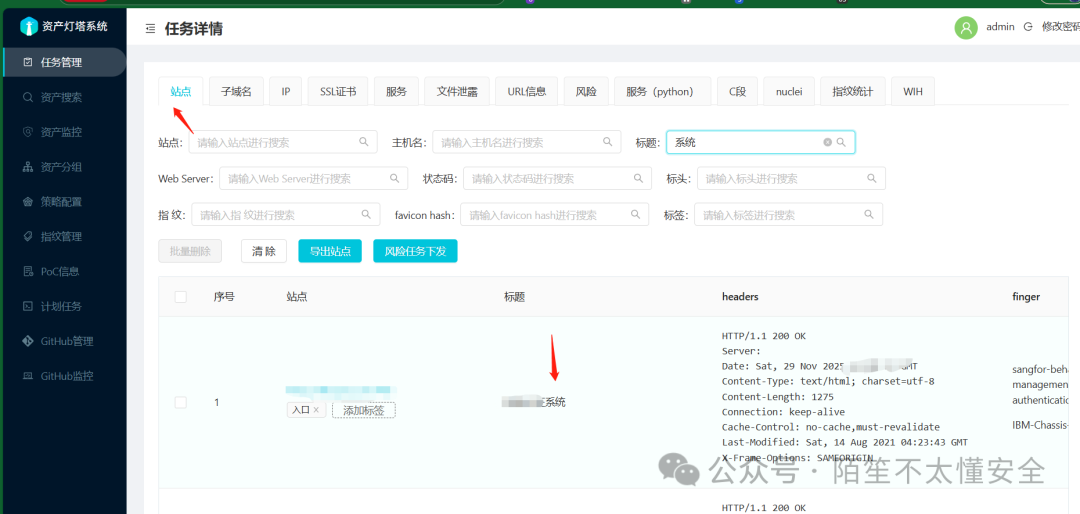

在周末空闲时间,我使用灯塔工具进行资产扫描时,发现了一个管理系统。通过站点标题搜索"系统"、"注册"、"登录"等关键词,可以快速定位到这类脆弱资产。

进入系统后首先测试登录界面。在网络安全测试中,登录框是重点检测对象,常见漏洞包括弱口令、未授权访问、信息泄露等。针对教育系统,不需要测试URL重定向、反射型XSS等低风险漏洞。

分析登录界面时,发现账号字段显示为"qyxx",密码字段显示为四个点。基于这个特征,尝试使用"qyxx"作为密码登录,成功进入系统后台。

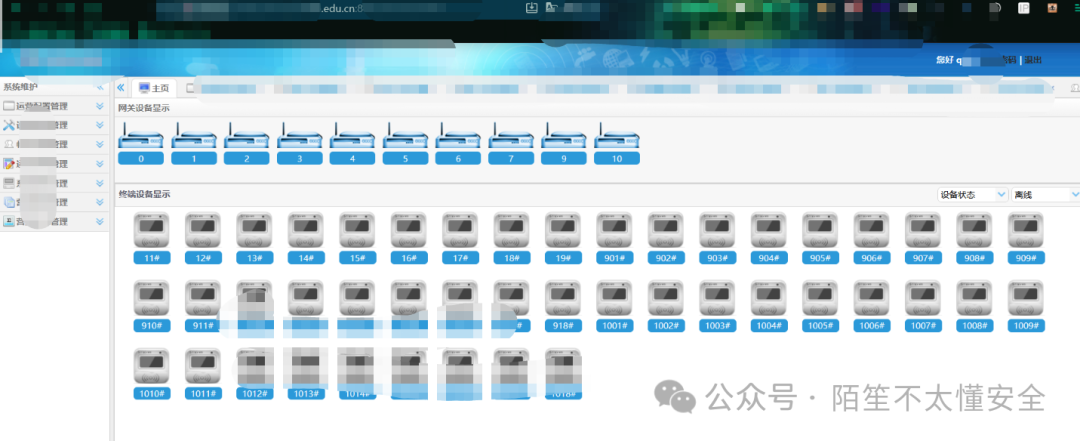

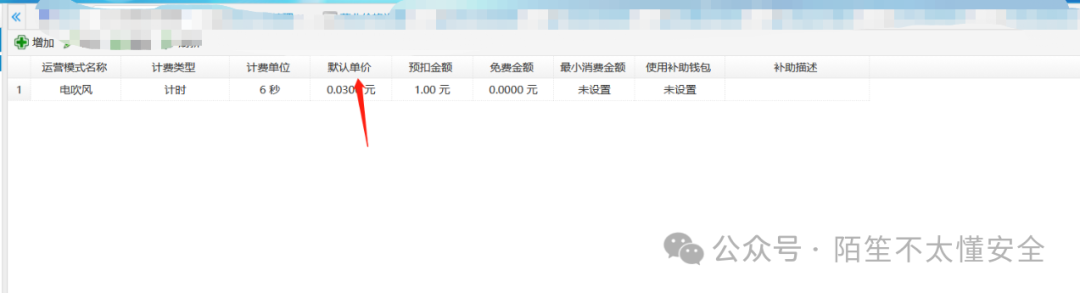

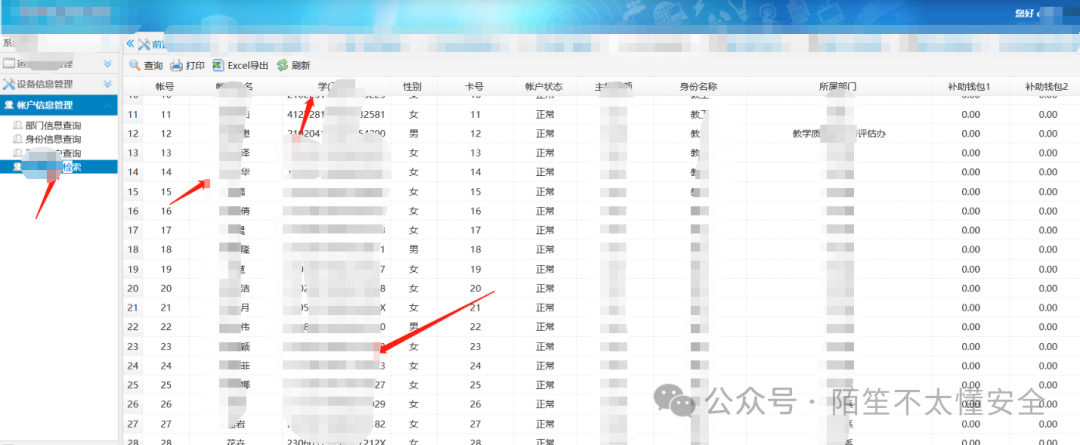

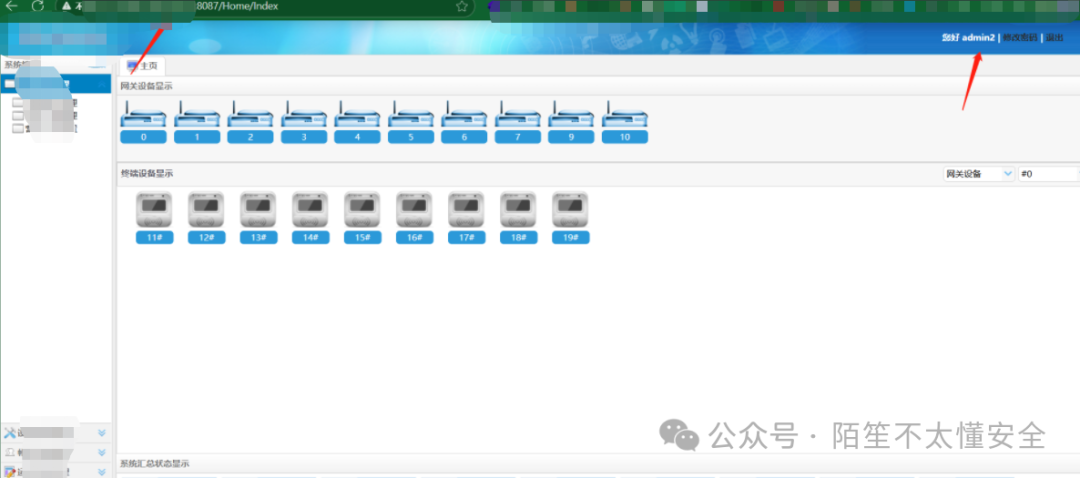

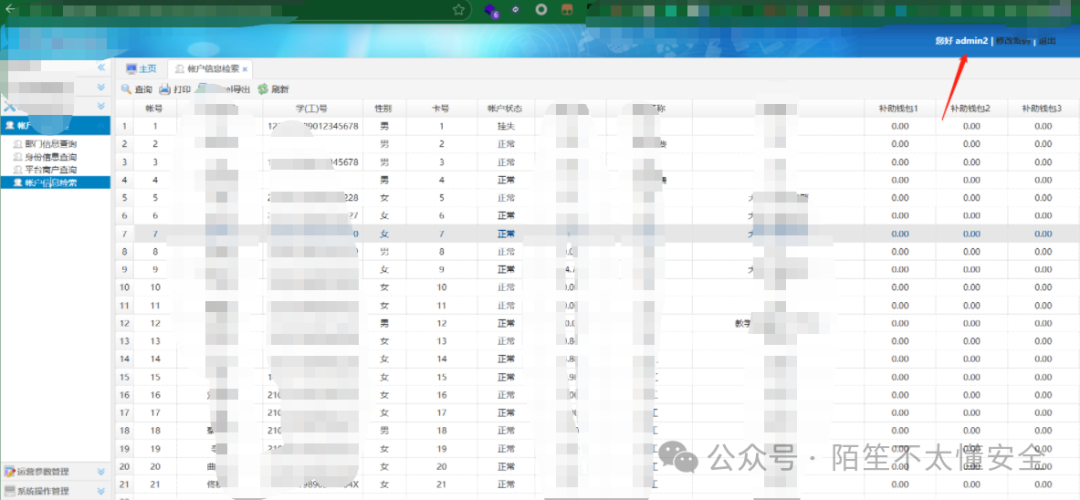

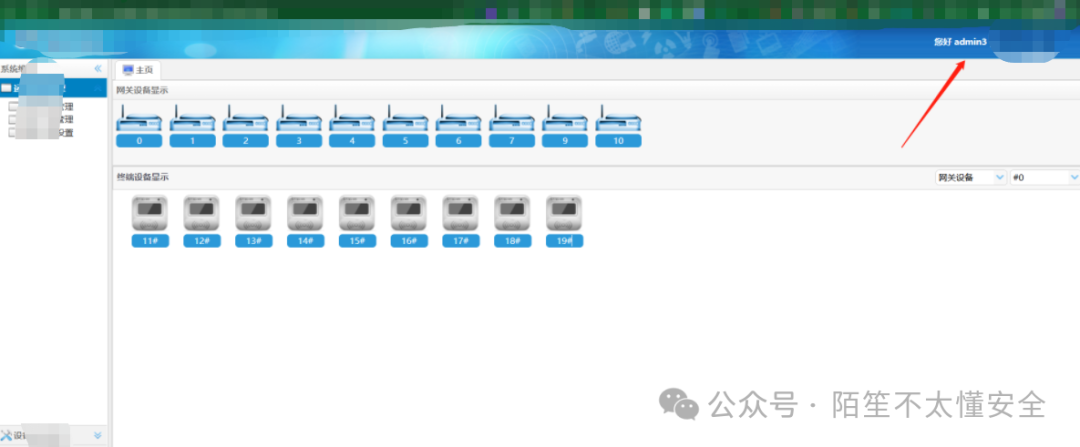

该系统仅有一个超级管理员账户,拥有全部管理权限,包括设备开关控制、金额调整等操作。同时发现系统中存在大量敏感信息泄露,包括数千条身份证等个人隐私数据。

垂直越权漏洞分析

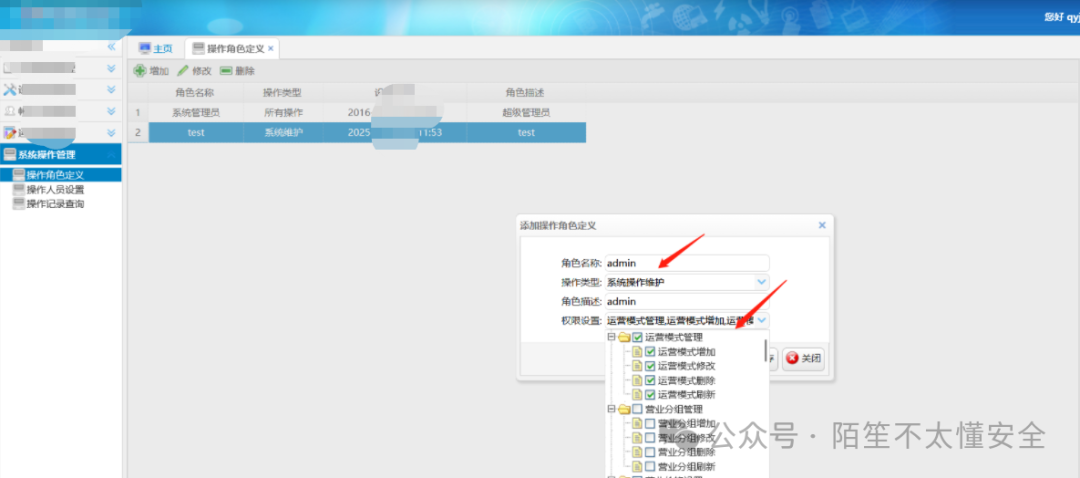

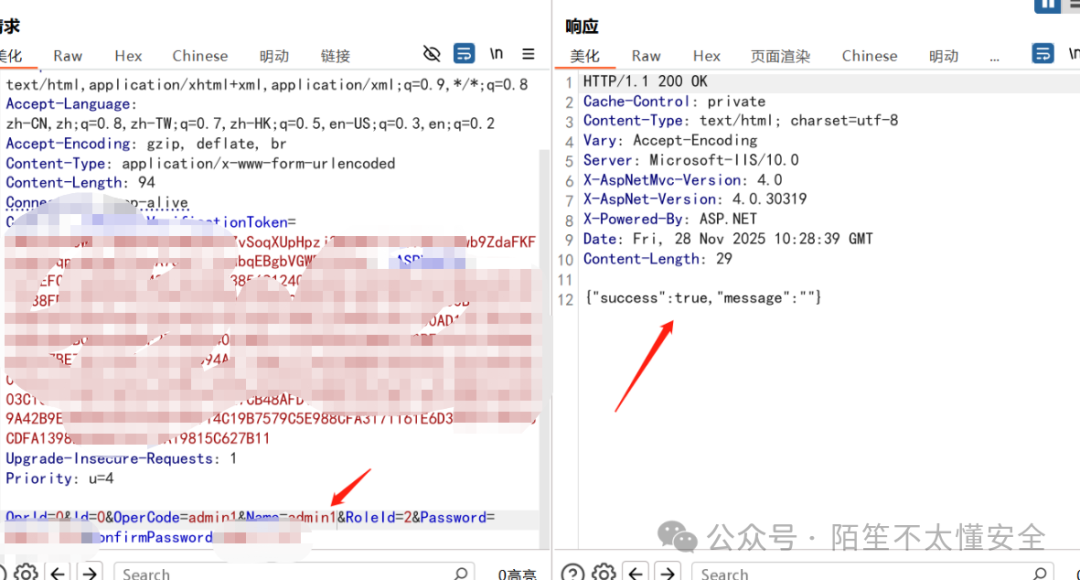

使用超级管理员账户"qyxx"创建新用户"admin",仅授予运营模式管理权限。在创建过程中抓取数据包:

将数据包发送到Repeater模块,使用新创建的"admin"账户登录系统:

在"admin"账户下尝试创建用户时提示权限不足:

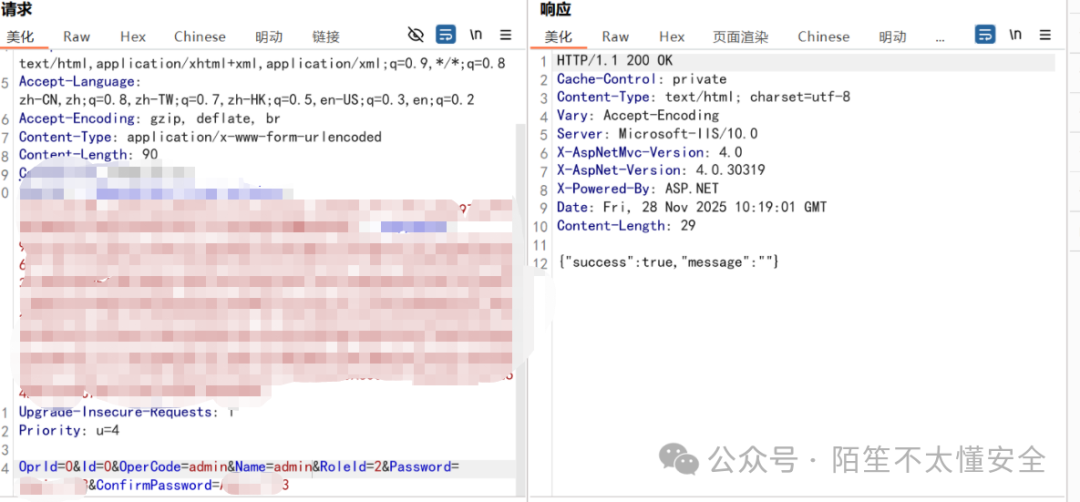

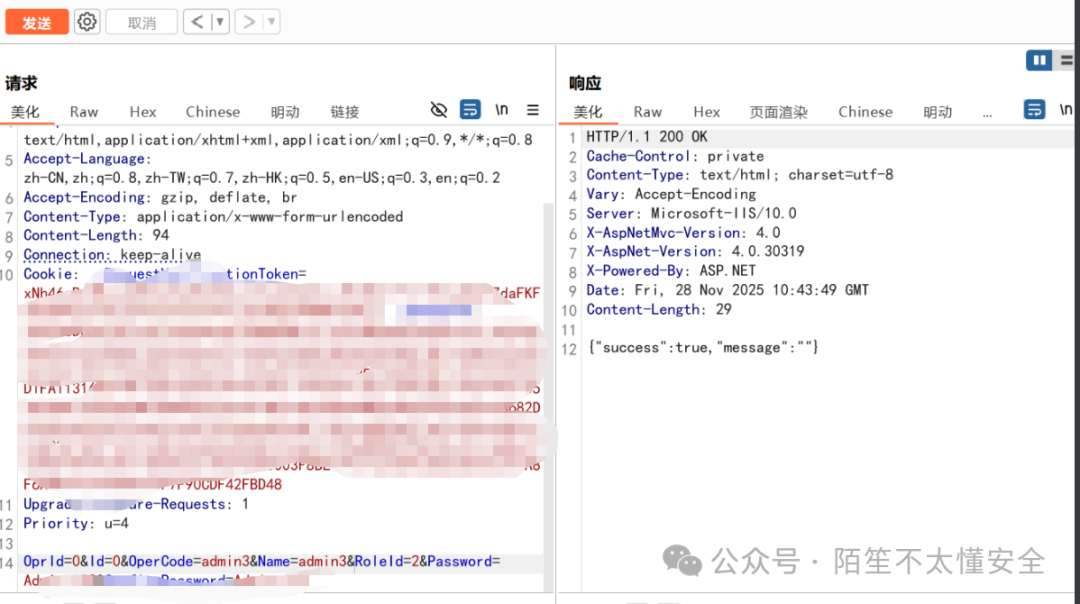

此时使用之前抓取的数据包,将Cookie替换为"admin"账户的Cookie后重放请求:

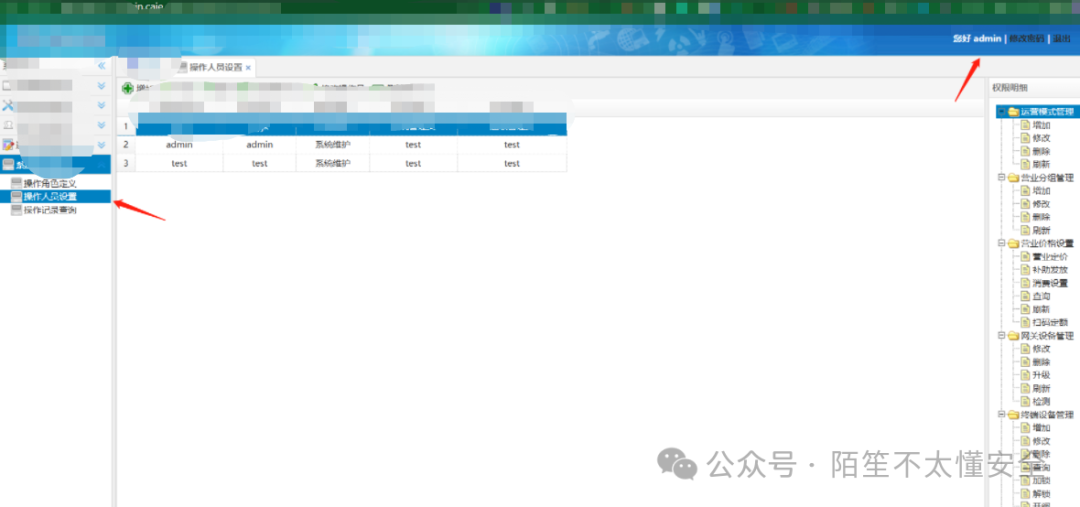

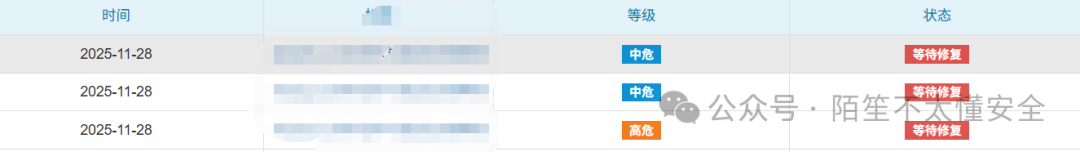

成功创建新用户"admin1",证明存在垂直越权漏洞。其他功能如用户删除、金额修改等操作同样存在越权问题。

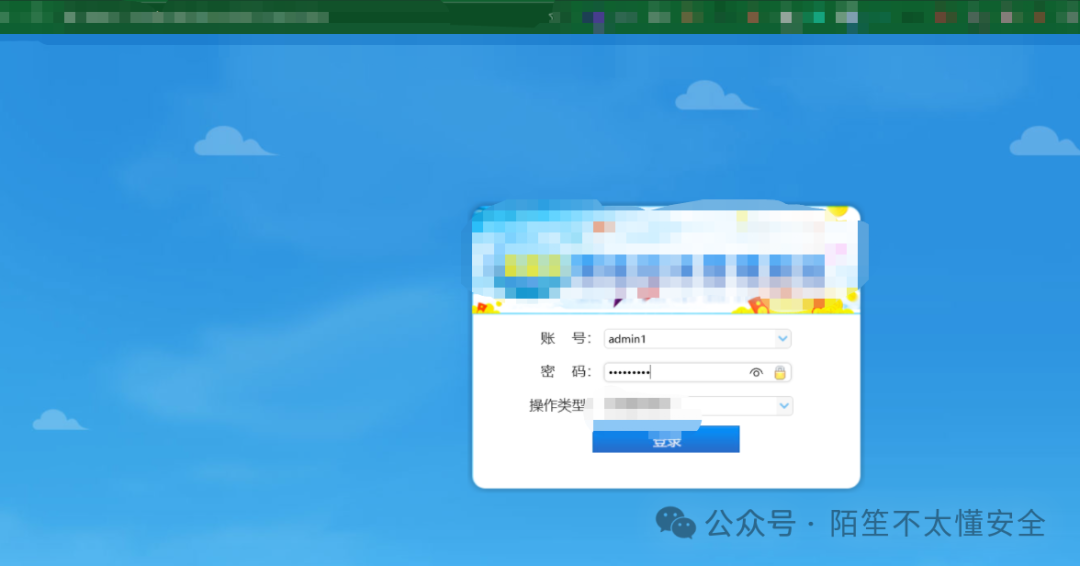

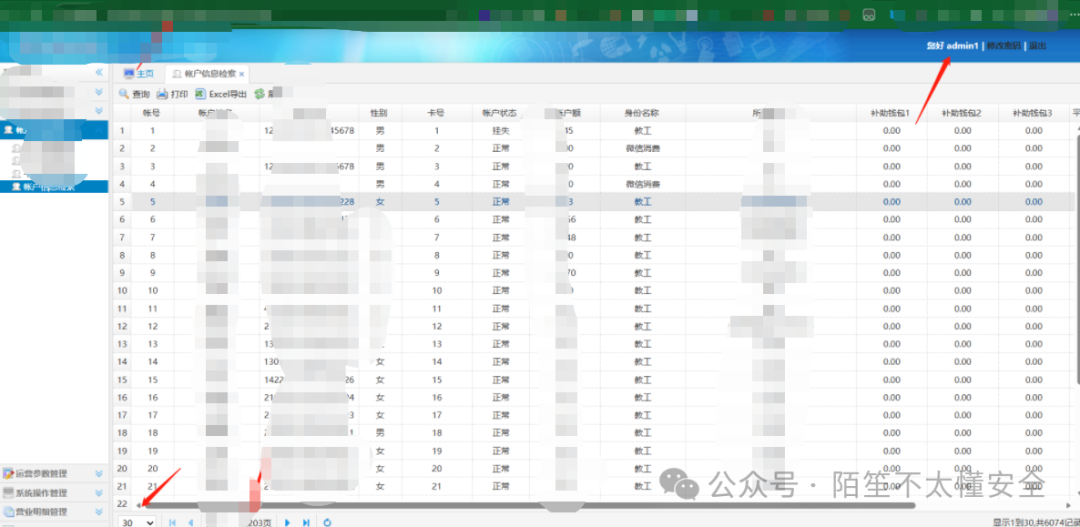

使用"admin1"账户登录验证,可以正常查看敏感信息并执行相关操作。

逻辑缺陷漏洞分析

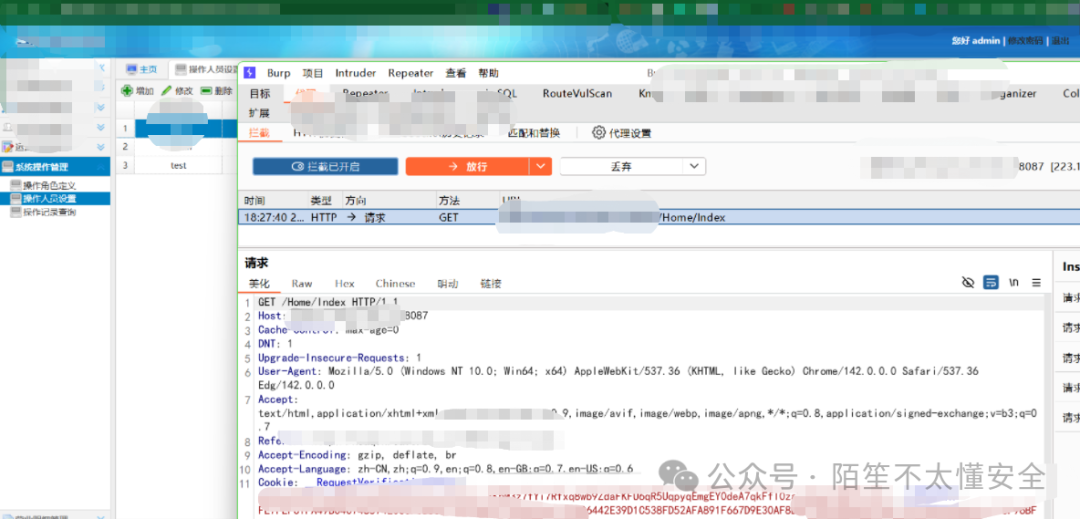

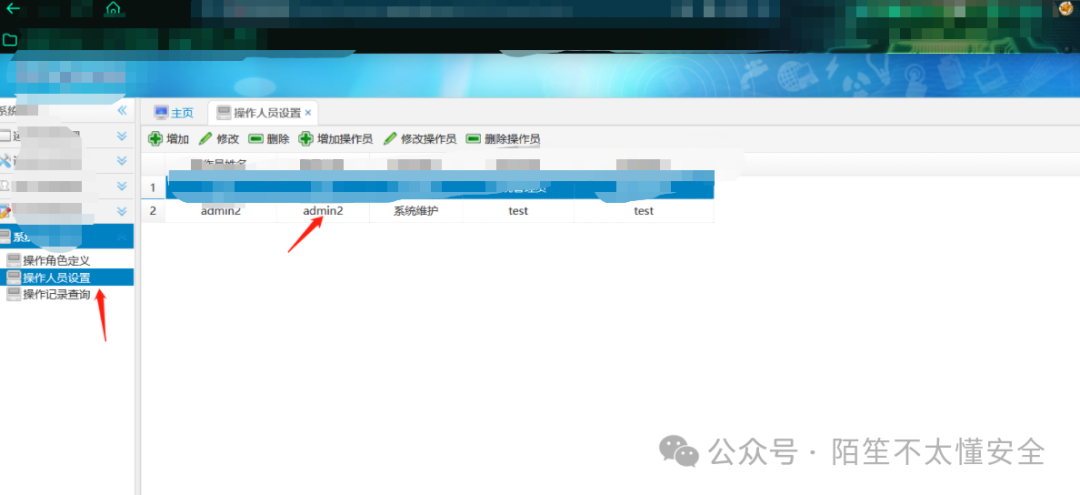

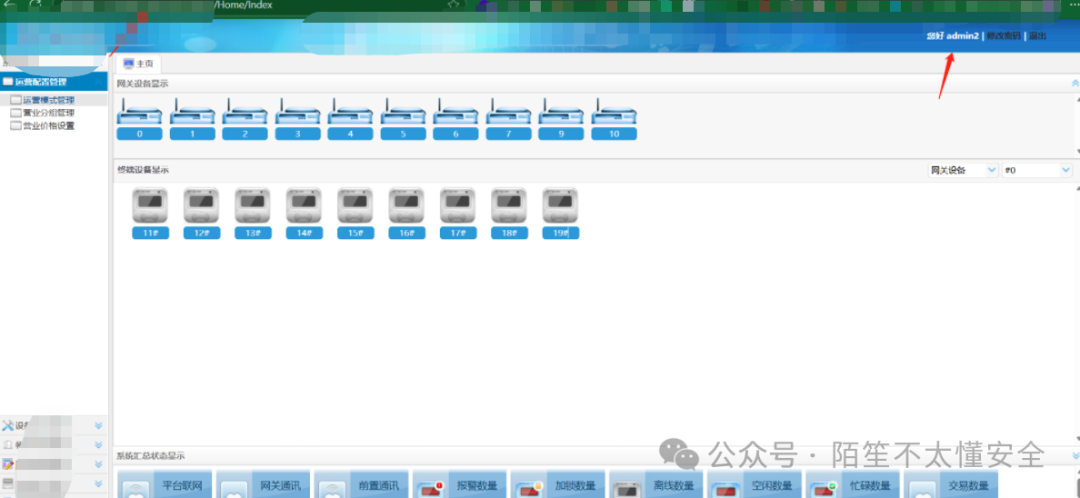

使用超级管理员创建"admin2"账户后,在另一浏览器中使用该账户登录:

返回超级管理员界面删除"admin2"账户:

在另一浏览器中刷新页面,"admin2"账户仍然可以正常操作系统,包括查看敏感信息:

测试创建新用户"admin3"的操作仍然成功:

这说明即使账户被删除,会话Cookie仍然有效,存在严重的逻辑缺陷漏洞。攻击者可以利用已删除的账户持续控制系统,甚至创建新的管理员账户。

验证"admin3"账户登录成功:

通过本次测试,发现了系统存在的多个安全漏洞,包括弱口令、垂直越权和会话管理缺陷等安全问题。

|