近期,一场针对 AISURU 及其 Android 衍生版本 Kimwolf 僵尸网络的大规模威胁处置行动取得成功。网络安全研究团队对其核心基础设施实施了精准打击。据 Lumen Technologies 旗下 Black Lotus Labs 披露,自 2025 年 10 月初以来,已将与这两大僵尸网络关联的 550 余个命令与控制(C2)节点的流量路由至无效地址,有效遏制了其恶意活动的扩散。

僵尸网络规模与核心危害

AISURU 与 Kimwolf 已发展为全球规模领先的僵尸网络集群。它们技术同源,并由同一黑客组织操控,累计感染了超过 200 万台暴露了 Android 调试桥(ADB)服务的设备。其中,Android TV 流媒体设备、网络机顶盒是其主要攻击目标,感染范围覆盖巴西、印度、美国等多个国家。

这两大僵尸网络具有双重核心危害。一方面,它们能够指挥受控设备发起峰值流量高达数十 Tbps 的分布式拒绝服务(DDoS)攻击,曾对云服务、在线游戏平台等目标发动大规模攻击,严重威胁网络服务的可用性。另一方面,攻击者通过植入 ByteConnect 软件开发工具包(SDK),将受感染设备改造为住宅代理节点,从而构建起庞大的恶意代理网络。攻击者通过出售这些住宅代理IP的带宽资源来换取预付现金,形成了“感染设备 - 搭建代理 - 黑产售卖”的完整牟利链条。

攻击技术与传播机制

Kimwolf 与 AISURU 的攻击链条呈现出高度自动化与隐蔽性的特征。

- 漏洞利用与恶意植入:僵尸网络的 C2 架构会主动扫描 PYPROXY 等服务中的安全漏洞。借助已控制的住宅代理终端的内部网络访问权限,向易受攻击的设备投放恶意软件,完成感染的扩散。

- 隐蔽通信与技术对抗:其最新变种已采用 EtherHiding 隐蔽通信技术,通过以太坊域名服务(ENS)提取并解密真实的 C2 IP 地址。同时,利用 TLS 加密传输攻击指令,大幅提升了检测规避能力。

- 设备劫持与代理变现:受感染设备的公网 IP 会被攻击者在代理服务平台出租。随后,这些代理 IP 被用于扫描本地网络中启用了 ADB 模式的设备,从而形成了“代理节点 - 新设备感染”的循环传播链条。

一个值得关注的细节是,该僵尸网络关联的 C2 域名曾在 2025 年 11 月跻身 Cloudflare 全球百大热门域名榜单,其访问热度一度超越 Google。最终因其恶意属性被移出列表,其背后庞大的流量规模可见一斑。

溯源追踪与关键线索

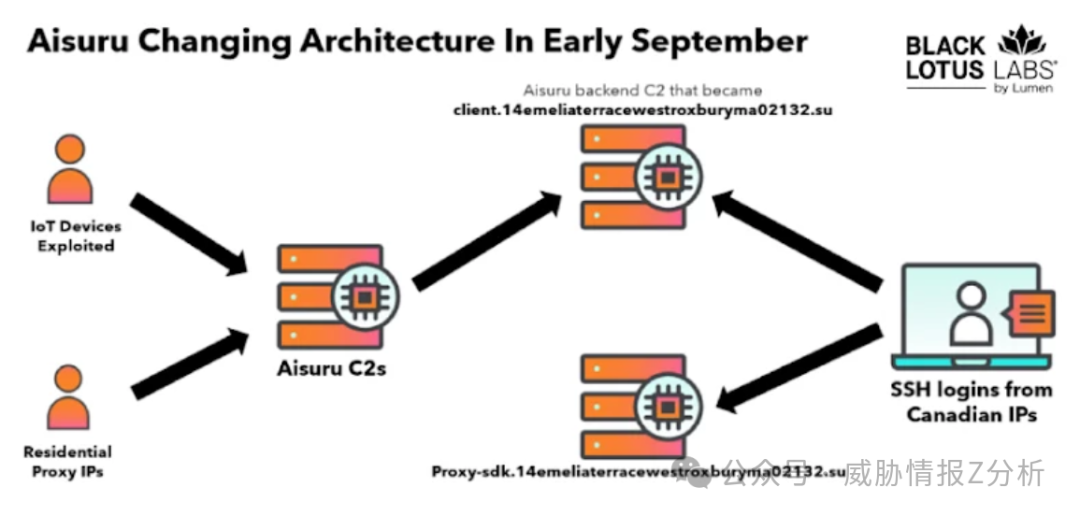

Black Lotus Labs 的溯源分析揭示了僵尸网络背后的运营链路。2025 年 9 月,研究人员通过 Aisuru 的核心 C2 节点(65.108.5[.]46),追踪到了源自加拿大 IP 地址的住宅 SSH 连接。这些连接通过 194.46.59[.]169 这一代理,访问了恶意域名 proxy-sdk.14emeliaterracewestroxburyma02132[.]su。

进一步的调查发现,另一个关键 C2 域名 greatfirewallisacensorshiptool.14emeliaterracewestroxburyma02132[.]su 解析至美国犹他州托管服务商 Resi Rack LLC 的 IP 地址。独立安全记者布莱恩・克雷布斯的报告显示,该公司的联合创始人长期通过 Discord 服务器(resi[.]to)兜售基于僵尸网络的代理服务。服务器所有者“d”(疑似“Dort”缩写)与操控者“Snow”被认定为该组织的核心运营人员,目前该服务器已被关停。

此外,Chawkr 的研究报告补充了同类攻击的延伸态势:在俄罗斯多家 ISP 网络中,有 832 台部署 KeeneticOS 系统的路由器遭入侵。这些路由器通过统一的 SSH 指纹与配置被改造成了住宅代理节点。攻击者利用这些合法住宅 IP 的良好信誉来伪装正常流量,从而规避传统的安全检测机制。

行业警示与防护建议

此次事件凸显,消费级物联网设备已成为黑客组织构建攻击基础设施的重要目标。其“合法 IP 伪装 + 黑产变现”的模式,为网络安全防护带来了新的挑战。针对此类威胁,相关主体可采取以下防护措施:

- 设备层面:禁用不必要的 ADB 服务与端口映射,及时更新设备固件与系统补丁,修改默认登录凭证并启用强密码认证。

- 网络层面:部署具备物联网设备识别能力的安全防护系统,监控异常代理流量与加密通信行为,建立恶意域名与 IP 地址黑名单。

- 厂商层面:加强智能设备出厂安全配置,限制可疑 SDK 的预装与调用权限,建立设备安全漏洞快速响应机制。

- 用户层面:避免安装来源不明的应用程序,定期检查设备网络连接状态,发现带宽异常占用时及时进行安全扫描。

随着僵尸网络不断升级其对抗技术,仅靠单点处置已难以彻底根除威胁。行业需要加强威胁情报共享与跨机构协作,形成“检测 - 溯源 - 处置 - 防御”的闭环体系,才能从根源上遏制恶意代理网络的滋生与蔓延。

欲了解更多网络安全技术分析与威胁情报,欢迎访问云栈社区进行深入交流与探讨。 |