NSX 身份防火墙(Identity Firewall, IDFW)是一种基于用户身份的分布式防火墙功能。它能够识别 Active Directory 中的用户或用户组,并据此动态应用安全策略,将身份信息映射到IP地址,从而实现比传统基于IP或网段更精细化的访问控制。

🔑 核心概念

- 身份驱动的安全策略:传统防火墙依赖静态的 IP 地址或子网进行策略匹配。而IDFW则基于动态的 AD 用户或用户组身份 来定义规则,策略随用户而动。

- 应用场景:特别适用于虚拟桌面(VDI)、远程桌面会话主机(RDSH)环境,甚至可以扩展到物理机。它能确保不同用户即使登录到同一台虚拟机或服务器,也能获得差异化的网络访问权限。

- 支持平台:身份防火墙功能由 NSX 分布式防火墙(DFW)提供,网关防火墙(GFW)不支持此功能。

⚙️ 工作原理

IDFW 的工作流程主要包含身份采集与规则匹配两个核心环节。

-

身份采集

系统通过两种主要方式获取用户登录身份信息:

- 客户端侦测 (Guest Introspection, GI):在受保护的虚拟机上,通过 VMware Tools 中的客户端代理实时采集用户登录信息。这种方式响应迅速,适用于虚拟化环境,尤其适合了解云原生与虚拟化技术的读者进一步探索。

- 事件日志抓取 (Event Log Scraping):NSX Manager 直接查询并分析 Active Directory 域控制器的安全事件日志,从中提取用户登录事件。此方式适用于物理机或无法安装GI代理的环境。

-

规则匹配

- 防火墙规则仅处理源端用户身份,即识别网络流量的发起者是谁。

- 管理员可以在NSX管理界面中,直接创建基于AD用户或安全组的防火墙策略。例如:

- 仅允许“HR组”的成员访问人力资源应用服务器。

- 允许“开发组”访问 GitLab 仓库和 CI/CD 流水线工具。

-

启用方式

- 在 NSX Manager 的

安全 > 分布式防火墙 设置中,开启身份防火墙服务。

- 配置与 Active Directory 的集成(指定域控制器和LDAP设置),并确保身份采集链路通畅。

🚨 注意事项与挑战

- 性能开销:身份信息的实时采集、同步与匹配会引入一定的控制面开销,在大型环境中需合理规划。

- 采集源优先级:当GI(客户端侦测)与事件日志抓取同时启用时,GI的采集结果优先级更高。

- 功能局限性:当前IDFW仅能基于源端用户身份进行策略控制,无法直接对流量目的地(目标端)进行身份匹配。

- 部署最佳实践:

- 确保Active Directory域控制器的日志完整且时间同步,这是企业网络安全的基础。

- 在关键策略中,可结合IP地址(或VM标签)与用户身份进行双重条件限定,提升准确性。

- 对于多用户共享的RDSH环境,IDFW能实现极细粒度的访问控制,价值尤为突出。

🧩 何时适合使用身份防火墙?

- 多个用户通过虚拟桌面(VDI)或远程桌面访问各自的工作环境,需要根据登录用户身份动态下发不同的网络访问策略。

- 希望直接利用企业现有的 Active Directory 安全组 结构来管理和驱动防火墙策略,实现运维的统一与简化。

IDFW逻辑架构图

配置实战:添加Active Directory源

-

登录NSX Manager,导航至 系统 > 身份防火墙AD > 添加 Active Directory。

- 参考信息:本文以域

songxwn.local 为例,Active Directory域服务的安装可参考外部教程。

-

填写域信息:

- 名称:填写Active Directory域的完整域名(FQDN),例如

songxwn.local。

- NetBIOS名称:填写域名的大写形式,例如

SONGXWN。

- 基本标识符(Base DN):填写域的辨别名称,例如

DC=songxwn,DC=local。

- 同步间隔:设置NSX与AD同步信息的频率,建议30分钟或根据需求调整。

添加LDAP服务器(可添加多个实现高可用)

在“添加AD”的配置页面中,找到“LDAP服务器”部分,点击“添加LDAP服务器”。

- 主机名/IP:填写NSX Manager能够网络可达的域控制器IP地址或主机名。

- 协议:选择

LDAP(除非已为域控制器配置并启用了LDAPS安全连接)。

- 用户名/密码:提供一个具有足够权限(通常需能读取所有组织单位、安全组和用户对象)的域账号凭据。

状态检查(必须全部为“运行正常”)

配置完成后,务必在AD源详情页和LDAP服务器列表中检查所有连接状态,确保显示为“UP”或“运行正常”。

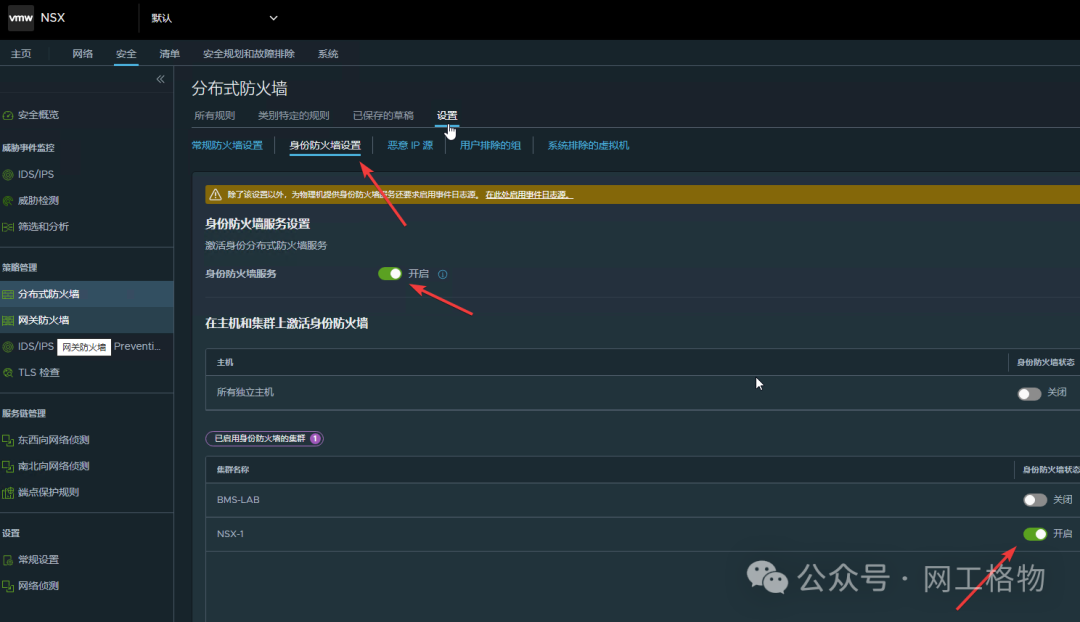

启用分布式防火墙身份防火墙功能

- 导航至

安全 > 分布式防火墙 > 设置。

- 点击“身份防火墙”标签页。

- 开启“分布式防火墙服务”,并为您需要启用此功能的主机集群开启“身份防火墙”。

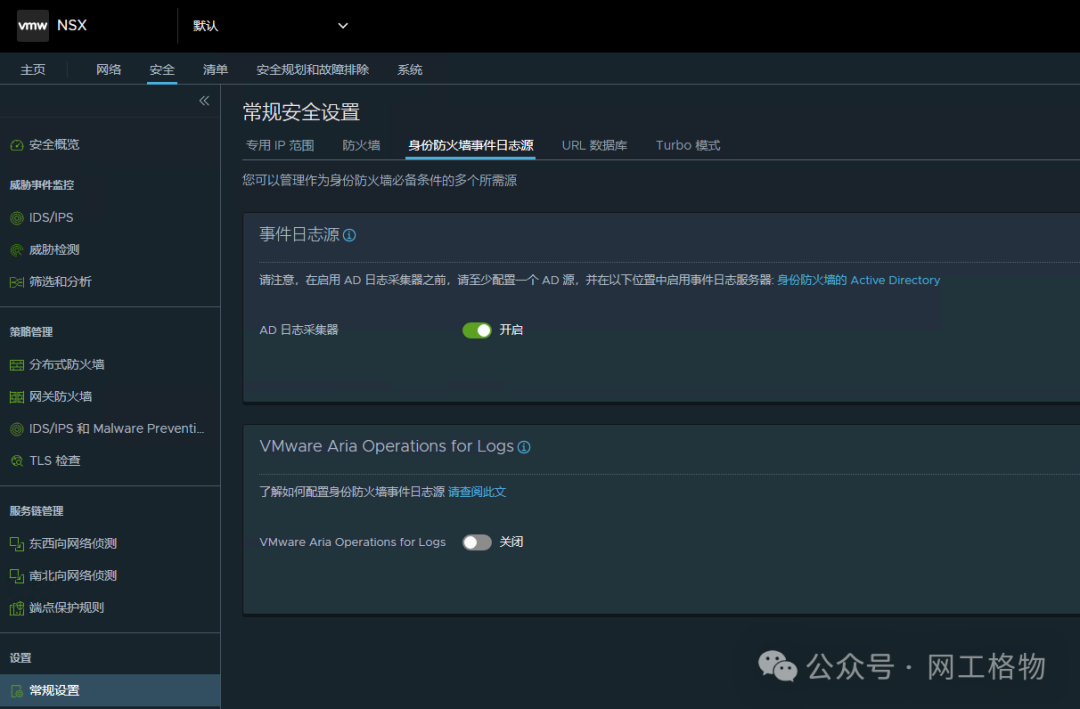

配置身份采集源

1. 事件日志服务器

- 路径:

安全 > 常规设置 > 身份防火墙事件日志源 > AD日志采集器。

- 路径:

系统 > 身份防火墙AD > 事件日志服务器。

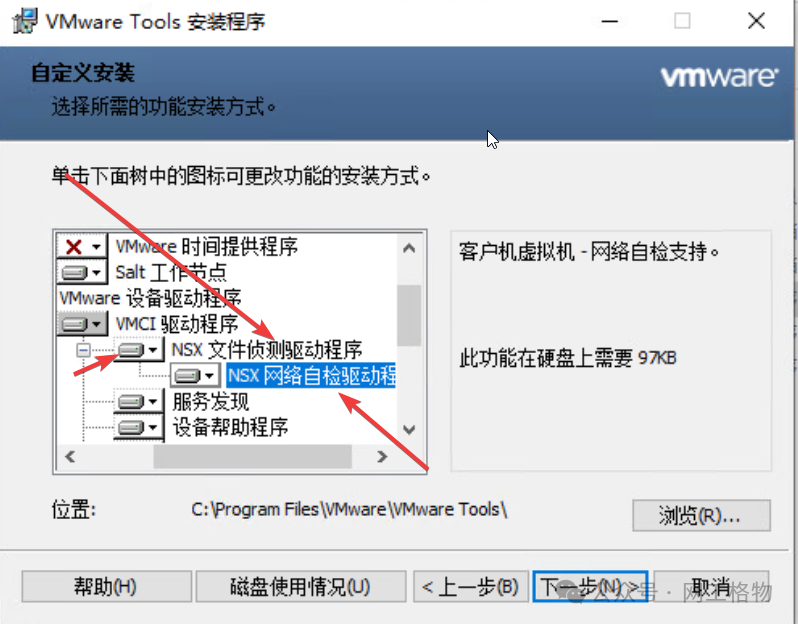

2. 客户机侦测(需安装NSX组件)

在目标虚拟机上安装或升级VMware Tools时,选择“自定义”安装,并确保勾选了所有与NSX相关的组件。

提示:客户机侦测方式能够识别同一台虚拟机上多个并发登录的用户会话。

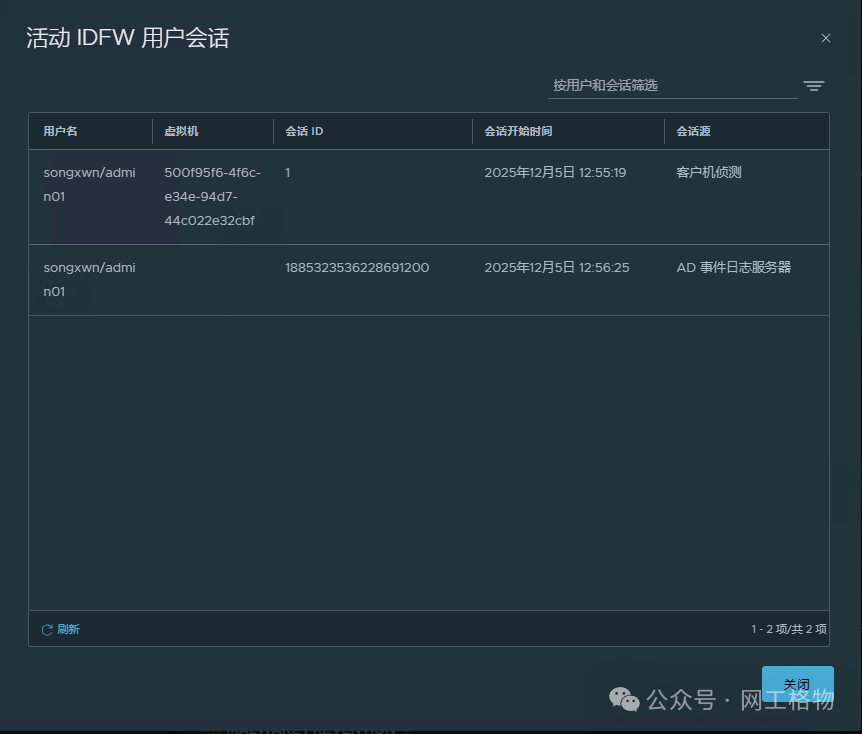

查看IDFW用户实时会话

配置生效后,可以在 安全 > 分布式防火墙 > 活动会话 中查看基于身份识别的实时网络会话。

注意:当客户端侦测(GI)和事件日志抓取两种身份源同时提供信息时,系统会优先采用客户端侦测的结果。

创建基于AD组的防火墙策略

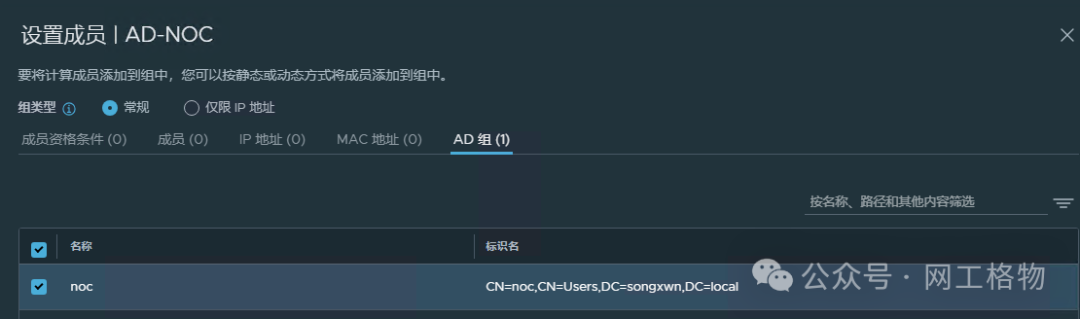

第一步:创建关联AD安全组的策略组

- 导航至

清单 > 组 > 添加组。

- 选择成员类型为“条件”,并添加条件:

计算机 | 名称 | 开头为 | IDFW (此条件用于动态包含已启用IDFW的虚拟机)。

- 在“关联”标签页下,点击“添加关联”,选择“活动目录组”,然后浏览并选择您的AD安全组(例如

noc 组)。

第二步:在分布式防火墙策略中使用AD组作为源

- 导航至

安全 > 分布式防火墙,创建或编辑一条防火墙策略。

- 在“源”字段中,选择您上一步创建的、关联了AD安全组的NSX组。

- 配置所需的目的地、服务和动作(允许/拒绝/拒绝并记录)。

关键限制:在当前版本中,AD组(或基于AD组的NSX组)只能作为防火墙规则的“源”(Source)使用,不能作为“目的地”(Destination)。

|