第一章:Bootloader是什么?为什么需要它?

1.1 Bootloader的定义与历史

Bootloader,中文称为“引导加载程序”,是计算机启动时运行的第一个软件程序。它的核心任务非常明确:将操作系统内核从存储设备(如硬盘、U盘或网络)加载到内存中,随后将系统的控制权移交给内核。

回顾历史,早期的计算机并没有Bootloader的概念。工程师需要通过前面板的物理开关手动输入引导程序,过程极为繁琐。后来,人们将一段简短的引导程序固化在ROM中,计算机加电后便可自动运行,这成为了现代Bootloader的雏形。

一个有趣的事实:术语“boot”来源于“bootstrap”(鞋带),形象地比喻了计算机“靠自己拉起自己”的启动过程。

1.2 Bootloader的三大核心职责

Bootloader的核心任务可以归纳为以下三个方面:

| 职责 |

具体内容 |

生活比喻 |

| 硬件初始化 |

设置CPU工作模式、初始化内存控制器、配置时钟、使能必要的外设 |

如同音乐会前,调音师需要逐一检查并调试每件乐器 |

| 加载内核 |

从存储设备读取操作系统内核映像,并将其准确放置到内存的指定位置 |

类似于快递员将包裹从仓库准确无误地送达客户门口 |

| 环境准备 |

设置启动参数、准备设备树(Device Tree)、将CPU从实模式切换到保护模式 |

好比舞台经理在演员上场前,布置好所有场景和道具 |

1.3 为什么不能直接加载操作系统?

一个常见的问题是:既然Bootloader能加载操作系统,为什么不将操作系统直接放置在CPU上电即可执行的位置?

这个问题触及了Bootloader存在的根本原因:

- 硬件多样性:不同计算机的硬件配置(如内存大小、外设类型)各不相同,需要一个程序在启动初期进行探测和初始化。

- 存储格式:操作系统内核通常以压缩形式存储以节省空间,需要先解压才能运行。

- 灵活性:用户可能需要选择启动不同的操作系统、同一操作系统的不同内核或设置特定的启动参数。

- 安全性:现代Bootloader还承担着验证操作系统完整性与合法性的任务,例如通过安全启动(Secure Boot)机制防止恶意软件篡改。

这就像烹饪,不能直接把原始食材丢进厨房就期望得到菜肴,需要厨师(Bootloader)先行准备好厨具、处理食材,烹饪(运行操作系统)才能开始。

第二章:Bootloader的工作原理全景图

2.1 计算机启动的宏观流程

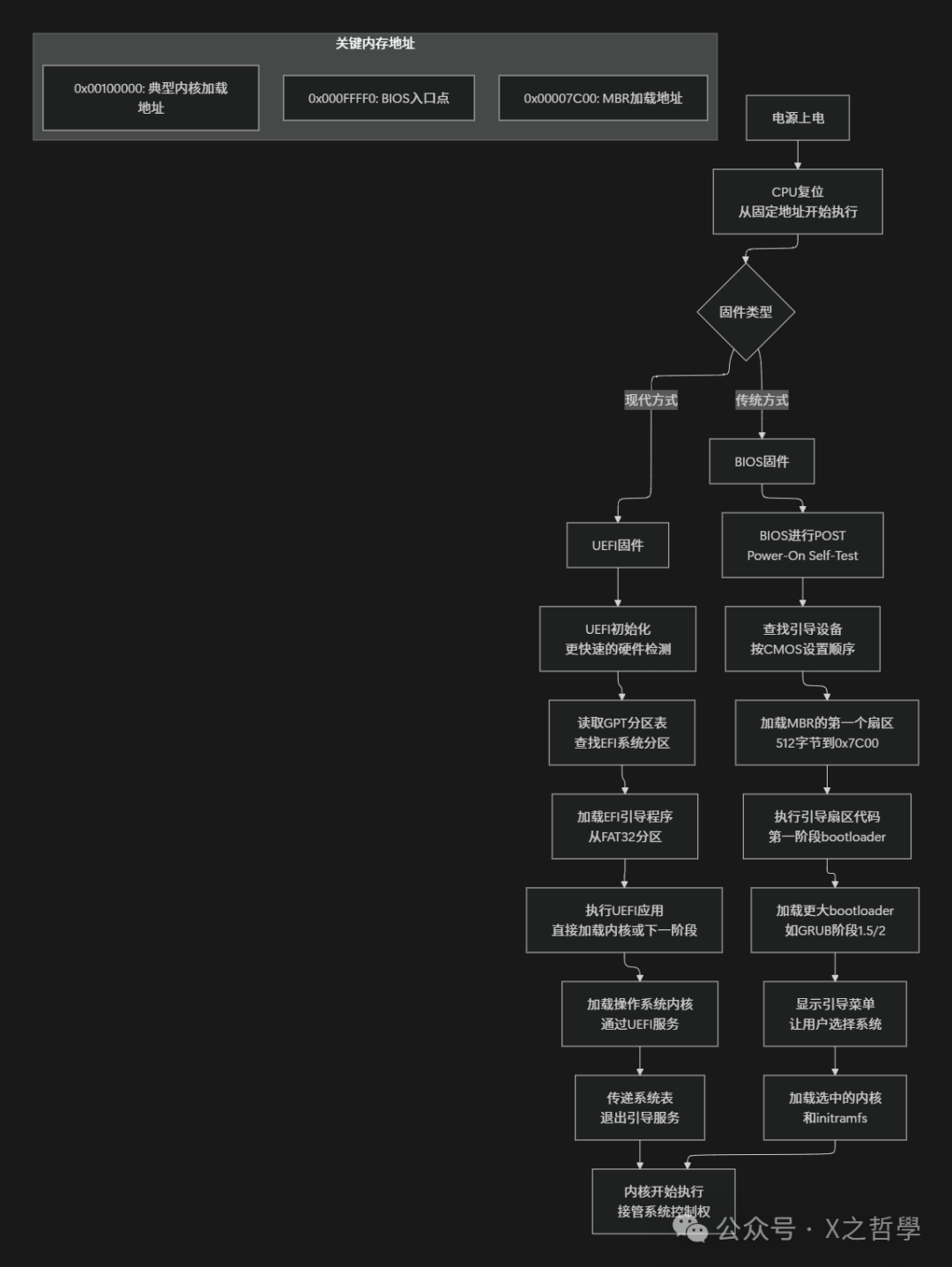

计算机从按下电源键到操作系统完全启动,经历了一个复杂的链条过程。下图展示了一个完整的启动流程全景图:

该流程图清晰展示了从硬件上电到操作系统运行的关键步骤。请注意其中的两个主要分支:传统的BIOS/MBR方式和现代的UEFI/GPT方式。本文将重点剖析传统方式,因其原理更为基础,有助于理解核心概念。

2.2 深入理解“阶段”概念

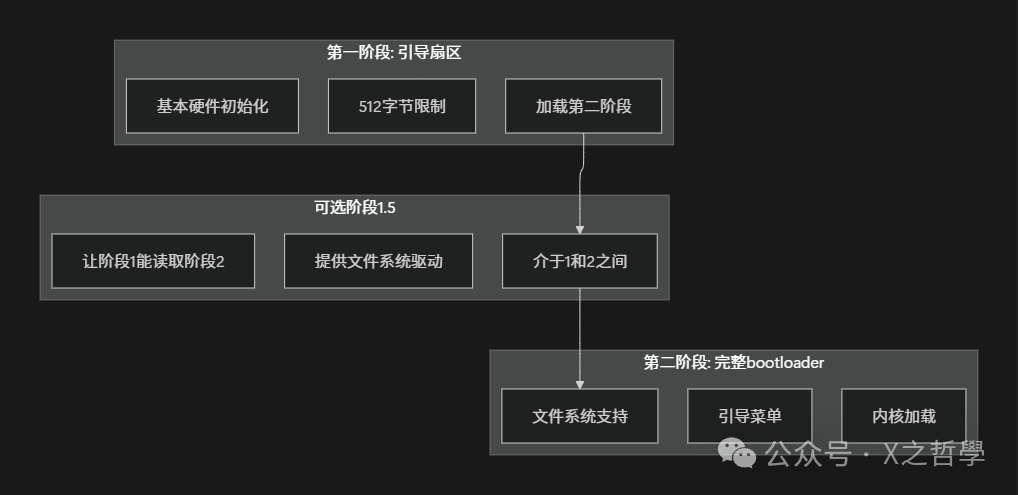

Bootloader通常采用分阶段(Stage)的设计,类似于火箭的多级推进,每一阶段完成更复杂的任务。

- 阶段1:通常非常小巧,因为主引导记录(MBR)只有512字节。它像侦察兵,任务极其简单明确:找到并加载体积更大的“主力部队”。

- 阶段1.5:由GRUB等Bootloader引入。由于MBR空间不足以容纳文件系统驱动程序,阶段1.5包含了基础驱动,使得阶段1能够从文件系统中定位并读取阶段2。

- 阶段2:功能完整的Bootloader主体,拥有图形或文本菜单、支持多种文件系统、能够加载不同操作系统的内核。

2.3 关键内存布局

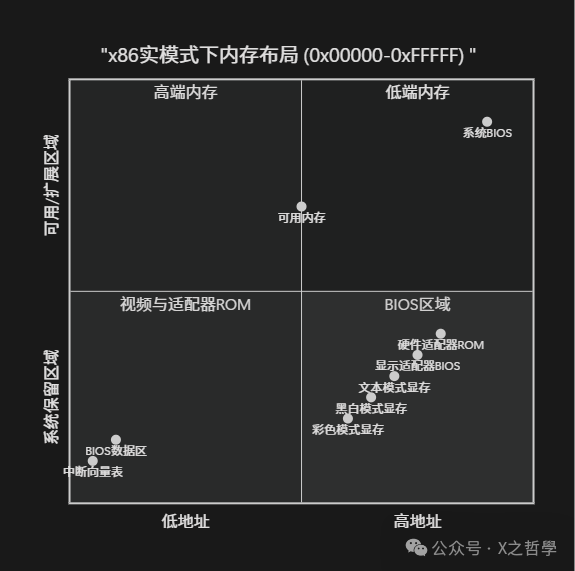

理解内存布局对于掌握Bootloader的工作原理至关重要。下图是x86架构实模式下的典型内存布局:

需要特别注意以下几个关键地址:

- 0x7C00:BIOS将MBR加载到此位置。这是一个历史悠久的“约定”。

- 0x90000:GRUB的Stage 2常被加载到该区域。

- 0x100000 (1MB):在保护模式下,操作系统内核通常被加载到此地址以上。

为什么是0x7C00?一个有趣的历史原因是:早期IBM PC设计时,为操作系统保留了32KB(0x0000-0x7FFF)的空间。引导程序需要放置在这段空间之后,同时又要与上方的BIOS数据区保持距离,0x7C00恰好是一个折中的安全位置。

第三章:Bootloader的实现机制详解

3.1 引导扇区:512字节的奇迹

引导扇区是磁盘的第一个扇区,大小固定为512字节。在这极其有限的空间内完成启动的初始任务,堪称编程艺术。

一个完整的MBR结构定义如下:

// MBR的数据结构定义

struct MBR {

// 第一部分:引导代码 (446字节)

uint8_t boot_code[446];

// 第二部分:分区表 (64字节,4个分区项)

struct PartitionEntry partitions[4];

// 第三部分:魔数 (2字节)

uint16_t magic; // 必须是0xAA55

};

// 分区表项结构

struct PartitionEntry {

uint8_t status; // 0x80表示可引导,0x00表示不可引导

uint8_t start_head; // 起始磁头

uint8_t start_sector; // 起始扇区 (低6位) 和柱面 (高2位)

uint8_t start_cylinder;// 起始柱面 (完整8位)

uint8_t type; // 分区类型

uint8_t end_head; // 结束磁头

uint8_t end_sector; // 结束扇区

uint8_t end_cylinder; // 结束柱面

uint32_t lba_start; // 起始LBA地址 (逻辑块地址)

uint32_t sector_count; // 扇区总数

};

实际开发中,引导扇区代码多用汇编语言编写。下面是一个最简单的“Hello World”引导扇区示例:

; boot_sector.asm - 最简单的引导扇区

; 用nasm编译: nasm -f bin boot_sector.asm -o boot.bin

BITS 16 ; 告诉汇编器生成16位代码

ORG 0x7C00 ; 告知加载器,代码将被加载到0x7C00处

start:

; 第一阶段:初始化环境

cli ; 关中断,防止在设置期间被打断

xor ax, ax ; 快速将ax清零

mov ds, ax ; 数据段寄存器=0

mov es, ax ; 附加段寄存器=0

mov ss, ax ; 堆栈段寄存器=0

mov sp, 0x7C00 ; 堆栈指针指向引导扇区开始

sti ; 重新开中断

; 第二阶段:显示消息

mov si, msg ; si指向消息字符串

call print_string ; 调用打印函数

; 第三阶段:无限循环 (实际中这里会加载下一阶段)

jmp $ ; 无限循环

; 打印字符串函数

; 输入:si指向字符串 (以0结尾)

print_string:

pusha ; 保存所有寄存器

mov ah, 0x0E ; BIOS tele-type功能号

.print_loop:

lodsb ; 从[ds:si]加载字节到al,si自增

or al, al ; 检查是否为0 (字符串结束)

jz .print_done ; 如果是0,结束

int 0x10 ; 调用BIOS视频服务显示字符

jmp .print_loop ; 继续下一个字符

.print_done:

popa ; 恢复寄存器

ret

; 数据区

msg db 'Hello from Boot Sector!', 0x0D, 0x0A, 0 ; 0x0D是回车,0x0A是换行,0是字符串结束符

; 填充到510字节

times 510-($-$$) db 0

; 最后的魔数

dw 0xAA55

这个程序虽然简单,但包含了引导扇区所有关键要素:

- 初始化段寄存器:必须正确设置,否则内存访问会出错。

- 使用BIOS中断:在实模式下,通过BIOS中断调用访问硬件服务。

- 正确填充:必须正好占满512字节,最后两个字节必须是0xAA55。

3.2 第二阶段:加载真正的Bootloader

第一阶段空间过于受限,我们需要加载更大的第二阶段程序。以下代码展示了如何从引导扇区加载第二阶段:

; 扩展的引导扇区,能加载第二阶段loader

BITS 16

ORG 0x7C00

; 常量定义

STAGE2_LOAD_SEGMENT equ 0x1000 ; 第二阶段加载到0x1000:0x0000

STAGE2_SECTOR_COUNT equ 4 ; 加载4个扇区 (2KB)

STAGE2_START_SECTOR equ 1 ; 从第2个扇区开始 (0是引导扇区)

start:

; 初始化

cli

xor ax, ax

mov ds, ax

mov es, ax

mov ss, ax

mov sp, 0x7C00

sti

; 显示加载消息

mov si, loading_msg

call print_string

; 加载第二阶段到内存

mov ax, STAGE2_LOAD_SEGMENT

mov es, ax ; es:bx指向目标缓冲区

xor bx, bx

mov ah, 0x02 ; BIOS读扇区功能

mov al, STAGE2_SECTOR_COUNT ; 扇区数

mov ch, 0 ; 柱面0

mov cl, STAGE2_START_SECTOR + 1 ; 扇区号 (从1开始)

mov dh, 0 ; 磁头0

int 0x13 ; 调用磁盘服务

jc disk_error ; 如果出错 (CF=1),跳转到错误处理

; 跳转到第二阶段

mov si, jump_msg

call print_string

jmp STAGE2_LOAD_SEGMENT:0x0000 ; 远跳转到第二阶段

disk_error:

mov si, error_msg

call print_string

jmp $

; 省略print_string函数 (同上)

loading_msg db 'Loading stage2...', 0x0D, 0x0A, 0

jump_msg db 'Jumping to stage2...', 0x0D, 0x0A, 0

error_msg db 'Disk error!', 0x0D, 0x0A, 0

times 510-($-$$) db 0

dw 0xAA55

这段代码完成了几个关键操作:

- 使用BIOS INT 0x13中断读取磁盘扇区。

- 将第二阶段程序加载到物理地址0x10000处(即段地址0x1000,偏移0x0000)。

- 包含简单的错误处理逻辑,若读盘失败则显示错误信息。

- 使用远跳转指令(

jmp segment:offset)将CPU执行权移交给第二阶段代码。

3.3 现代Bootloader的架构:以GRUB为例

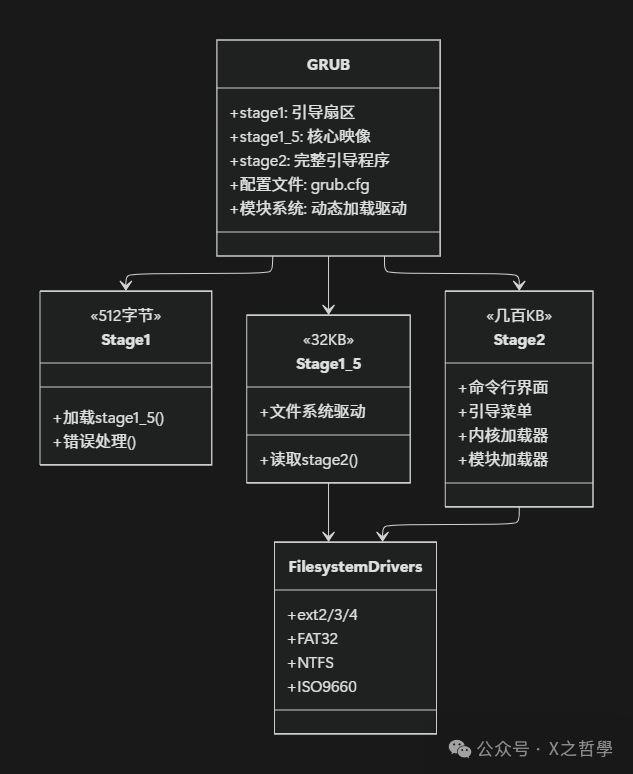

GRUB(GRand Unified Bootloader)是目前Linux系统中最流行的Bootloader。其模块化架构设计非常精妙:

GRUB的巧妙之处在于其“阶段1.5”的设计。该阶段包含了必要的文件系统驱动(如ext2, fat),使得阶段1能够从文件系统中动态定位和加载阶段2,而无需依赖磁盘上固定的扇区位置,大大增强了灵活性。

第四章:Bootloader的核心概念与设计思想

4.1 实模式 vs 保护模式:Bootloader的“模式切换”

这是Bootloader工作中最复杂且关键的部分之一。两种模式的对比见下表:

| 特性 |

实模式 (Real Mode) |

保护模式 (Protected Mode) |

| 内存访问 |

直接物理地址,20位地址线(最大1MB) |

通过段描述符间接访问,支持32/64位地址(4GB以上) |

| 特权级 |

无,所有代码拥有完全控制权 |

4个特权级(Ring 0-3),内核运行在最高特权级Ring 0 |

| 分段机制 |

段寄存器值×16 + 偏移量 |

通过全局描述符表(GDT)和选择子 |

| 适用阶段 |

BIOS阶段,Bootloader初始阶段 |

现代操作系统运行环境 |

| 比喻 |

平房,可以直接走到任何房间 |

高层公寓,需要门禁卡和电梯权限 |

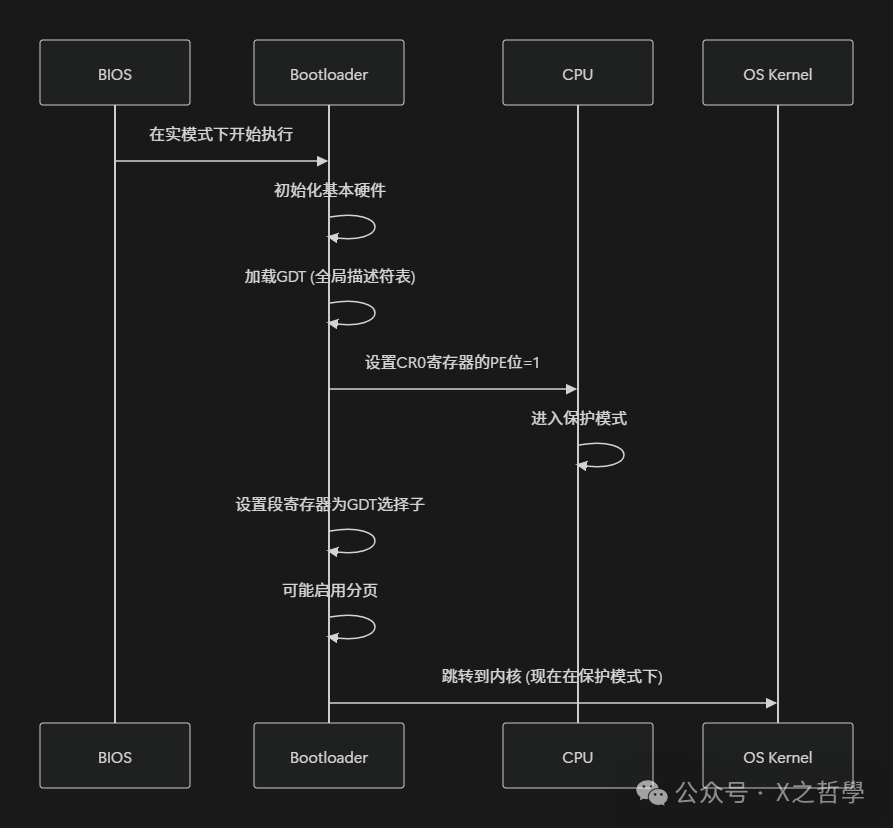

Bootloader的一个关键任务就是完成从实模式到保护模式的切换。其基本流程如下图所示:

在代码层面,模式切换主要包含以下步骤:

; 切换到保护模式的关键代码片段

switch_to_protected_mode:

; 1. 关中断

cli

; 2. 加载全局描述符表(GDT)描述符

lgdt [gdt_descriptor]

; 3. 设置CR0寄存器的PE位(保护模式使能位)

mov eax, cr0

or eax, 0x1

mov cr0, eax

; 4. 远跳转以清空CPU的指令预取流水线

jmp CODE_SEG:init_pm

[BITS 32]

init_pm:

; 5. 设置保护模式下的段寄存器(数据段选择子)

mov ax, DATA_SEG

mov ds, ax

mov ss, ax

mov es, ax

mov fs, ax

mov gs, ax

; 6. 设置堆栈指针

mov ebp, 0x90000

mov esp, ebp

; 现在已在32位保护模式下运行!

call protected_mode_main

4.2 引导协议:Bootloader与内核的约定

Bootloader和操作系统内核之间需要遵循一套“对话协议”。对于Linux内核而言,这被称为“Linux启动协议”。Bootloader需要将启动信息放置在约定好的内存位置(例如实模式下的0x90000),供内核读取。关键信息结构简化如下:

// 简化的启动参数结构

struct boot_params {

uint8_t setup_sects; // 设置扇区数

uint16_t root_flags; // 根文件系统标志

uint32_t syssize; // 系统大小(以16字节为单位)

uint16_t ram_size; // 内存大小(KB)

uint16_t vid_mode; // 视频模式

uint16_t root_dev; // 根设备号

uint16_t boot_flag; // 引导标志 (必须为0xAA55)

// ... 更多字段

char cmdline[256]; // 内核命令行参数

};

4.3 安全引导:现代Bootloader的必修课

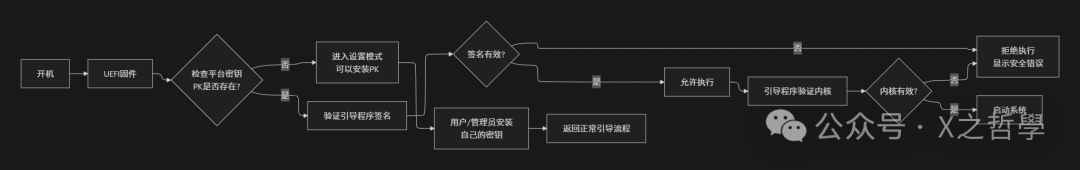

随着安全威胁日益增加,现代Bootloader必须支持安全引导机制。以UEFI的Secure Boot为例,其验证流程形成了一个完整的信任链:

这种链条式的验证确保了从固件到Bootloader,再到操作系统内核的每一个环节都经过数字签名验证,有效防止了恶意软件在系统启动早期取得控制权。

第五章:动手实践:编写一个最小Bootloader

理论分析之后,我们动手实践,编写一个能够实际运行的微型Bootloader。它将完成以下任务:

- 在实模式下启动并初始化环境。

- 从磁盘加载一个简单的内核到内存。

- 从16位实模式切换到32位保护模式。

- 跳转到内核的入口点并执行。

5.1 项目结构

simple_bootloader/

├── boot.asm # 引导扇区代码

├── kernel.c # 简单内核(C语言)

├── linker.ld # 内核链接脚本

├── Makefile # 构建脚本

└── run.sh # 运行脚本(使用QEMU)

5.2 引导扇区实现 (boot.asm)

; ====================

; 简单Bootloader - 引导扇区

; ====================

[bits 16]

[org 0x7C00]

; 常量定义

KERNEL_LOAD_SEGMENT equ 0x1000

KERNEL_SECTOR_START equ 1

KERNEL_SECTOR_COUNT equ 10

start:

; 初始化段寄存器

xor ax, ax

mov ds, ax

mov es, ax

mov ss, ax

mov sp, 0x7C00

; 保存引导驱动器号(BIOS传递在dl中)

mov [boot_drive], dl

; 显示启动消息

mov si, msg_loading

call print_string

; 加载内核到内存

mov bx, KERNEL_LOAD_SEGMENT

mov es, bx

xor bx, bx

mov dh, KERNEL_SECTOR_COUNT ; 扇区数

mov cl, KERNEL_SECTOR_START + 1 ; 起始扇区

mov dl, [boot_drive] ; 驱动器号

call disk_load

; 切换到保护模式

call switch_to_pm

; 这里不会返回

jmp $

; --------------------------

; 磁盘加载函数

; 输入:es:bx = 目标缓冲区

; dh = 扇区数

; cl = 起始扇区

; dl = 驱动器号

; --------------------------

disk_load:

pusha

push dx

mov ah, 0x02 ; BIOS读扇区功能

mov al, dh ; 扇区数

mov ch, 0 ; 柱面0

mov dh, 0 ; 磁头0

; cl已经设置好了(起始扇区)

int 0x13

jc disk_error ; 如果CF=1,出错

pop dx

cmp al, dh ; 检查实际读取的扇区数是否与预期相符

jne disk_error

popa

ret

disk_error:

mov si, msg_disk_error

call print_string

jmp $

; --------------------------

; 打印字符串函数(实模式)

; 输入:si = 字符串地址

; --------------------------

print_string:

pusha

mov ah, 0x0E

.print_loop:

lodsb

test al, al

jz .print_done

int 0x10

jmp .print_loop

.print_done:

popa

ret

; --------------------------

; GDT定义(全局描述符表)

; --------------------------

gdt_start:

; 空描述符(必须存在)

dq 0x0

; 代码段描述符

gdt_code:

dw 0xFFFF ; 段限长低16位

dw 0x0 ; 段基址低16位

db 0x0 ; 段基址中间8位

db 10011010b ; 访问字节:PRESENT=1, DPL=00, 代码段,可执行,可读

db 11001111b ; 标志位 + 段限长高4位:G=1(4KB粒度),D/B=1(32位),L=0,AVL=0

db 0x0 ; 段基址高8位

; 数据段描述符

gdt_data:

dw 0xFFFF

dw 0x0

db 0x0

db 10010010b ; 数据段,不可执行,可读写

db 11001111b

db 0x0

gdt_end:

; GDT描述符(供lgdt指令使用)

gdt_descriptor:

dw gdt_end - gdt_start - 1 ; GDT大小

dd gdt_start ; GDT起始地址

; 常量用于段选择子

CODE_SEG equ gdt_code - gdt_start

DATA_SEG equ gdt_data - gdt_start

; --------------------------

; 切换到保护模式

; --------------------------

switch_to_pm:

cli

lgdt [gdt_descriptor]

; 设置CR0的PE位(第0位)

mov eax, cr0

or eax, 0x1

mov cr0, eax

; 远跳转以清空流水线并进入32位代码段

jmp CODE_SEG:init_pm

[bits 32]

; --------------------------

; 保护模式初始化

; --------------------------

init_pm:

; 设置段寄存器(数据段选择子)

mov ax, DATA_SEG

mov ds, ax

mov ss, ax

mov es, ax

mov fs, ax

mov gs, ax

; 设置堆栈

mov ebp, 0x90000

mov esp, ebp

; 跳转到内核入口点(物理地址 = 段值 × 16)

call KERNEL_LOAD_SEGMENT * 0x10

; --------------------------

; 数据区

; --------------------------

boot_drive db 0

msg_loading db "Booting simple OS...", 0x0D, 0x0A, 0

msg_disk_error db "Disk read error!", 0x0D, 0x0A, 0

; --------------------------

; 填充引导扇区

; --------------------------

times 510-($-$$) db 0

dw 0xAA55

5.3 简单内核实现 (kernel.c)

// ====================

// 简单内核

// ====================

// VGA文本模式缓冲区地址

#define VGA_BUFFER 0xB8000

// VGA颜色常量

enum vga_color {

BLACK = 0,

BLUE = 1,

GREEN = 2,

CYAN = 3,

RED = 4,

MAGENTA = 5,

BROWN = 6,

LIGHT_GRAY = 7,

DARK_GRAY = 8,

LIGHT_BLUE = 9,

LIGHT_GREEN = 10,

LIGHT_CYAN = 11,

LIGHT_RED = 12,

LIGHT_MAGENTA = 13,

YELLOW = 14,

WHITE = 15

};

// 计算VGA颜色字节

static inline uint8_t vga_entry_color(enum vga_color fg, enum vga_color bg) {

return fg | (bg << 4);

}

// 计算VGA字符条目

static inline uint16_t vga_entry(unsigned char ch, uint8_t color) {

return (uint16_t)ch | ((uint16_t)color << 8);

}

// 清屏

void clear_screen(uint8_t color) {

uint16_t* vga = (uint16_t*)VGA_BUFFER;

for (size_t i = 0; i < 80 * 25; i++) {

vga[i] = vga_entry(' ', color);

}

}

// 在指定位置打印字符

void put_char_at(char ch, uint8_t color, size_t x, size_t y) {

uint16_t* vga = (uint16_t*)VGA_BUFFER;

vga[y * 80 + x] = vga_entry(ch, color);

}

// 打印字符串

void print_string(const char* str, uint8_t color) {

static size_t x = 0, y = 0;

for (size_t i = 0; str[i] != '\0'; i++) {

if (str[i] == '\n') {

x = 0;

y++;

} else {

put_char_at(str[i], color, x, y);

x++;

if (x >= 80) {

x = 0;

y++;

}

}

if (y >= 25) {

// 简单滚屏:将所有行向上移动一行

uint16_t* vga = (uint16_t*)VGA_BUFFER;

for (size_t line = 0; line < 24; line++) {

for (size_t col = 0; col < 80; col++) {

vga[line * 80 + col] = vga[(line + 1) * 80 + col];

}

}

// 清空最后一行

for (size_t col = 0; col < 80; col++) {

vga[24 * 80 + col] = vga_entry(' ', color);

}

y = 24;

}

}

}

// 内核主函数

void kernel_main(void) {

clear_screen(vga_entry_color(BLACK, LIGHT_GRAY));

print_string("========================================\n",

vga_entry_color(BLUE, LIGHT_GRAY));

print_string(" Simple OS Kernel Booted Successfully!\n",

vga_entry_color(GREEN, LIGHT_GRAY));

print_string("========================================\n\n",

vga_entry_color(BLUE, LIGHT_GRAY));

print_string("System Information:\n",

vga_entry_color(WHITE, LIGHT_GRAY));

print_string(" - Running in 32-bit protected mode\n",

vga_entry_color(LIGHT_GRAY, LIGHT_GRAY));

print_string(" - VGA text mode: 80x25\n",

vga_entry_color(LIGHT_GRAY, LIGHT_GRAY));

print_string(" - Kernel loaded at 0x10000\n\n",

vga_entry_color(LIGHT_GRAY, LIGHT_GRAY));

print_string("Congratulations! You've just booted a custom OS.\n",

vga_entry_color(YELLOW, LIGHT_GRAY));

// 无限循环

while (1) {

// 此处可添加更多功能

}

}

5.4 链接脚本 (linker.ld)

/* 内核链接脚本 */

ENTRY(kernel_main)

SECTIONS {

/* 内核加载地址(物理地址0x10000) */

. = 0x10000;

.text : {

*(.text)

}

.rodata : {

*(.rodata)

}

.data : {

*(.data)

}

.bss : {

*(COMMON)

*(.bss)

}

}

5.5 Makefile

# Makefile for simple bootloader

ASM=nasm

CC=gcc

LD=ld

QEMU=qemu-system-x86_64

CFLAGS=-m32 -nostdlib -nostdinc -fno-builtin -fno-stack-protector -nostartfiles -nodefaultlibs -Wall -Wextra -c

LDFLAGS=-m elf_i386 -T linker.ld

all: boot.bin kernel.bin os.img

boot.bin: boot.asm

$(ASM) -f bin boot.asm -o boot.bin

kernel.o: kernel.c

$(CC) $(CFLAGS) kernel.c -o kernel.o

kernel.bin: kernel.o linker.ld

$(LD) $(LDFLAGS) kernel.o -o kernel.bin

os.img: boot.bin kernel.bin

dd if=/dev/zero of=os.img bs=512 count=2880

dd if=boot.bin of=os.img conv=notrunc

dd if=kernel.bin of=os.img bs=512 seek=1 conv=notrunc

run: os.img

$(QEMU) -drive format=raw,file=os.img,index=0,if=floppy

debug: os.img

$(QEMU) -S -gdb tcp::1234 -drive format=raw,file=os.img,index=0,if=floppy &

gdb -ex "target remote localhost:1234" -ex "symbol-file kernel.bin"

clean:

rm -f *.bin *.o *.img

.PHONY: all run debug clean

5.6 运行与测试

- 编译:在项目目录下执行

make。

- 运行:执行

make run,将在QEMU中启动自制系统。

- 调试:执行

make debug(需在一个终端运行QEMU,另一个终端连接GDB)。

如果一切正常,QEMU窗口将显示如下内容:

Booting simple OS...

========================================

Simple OS Kernel Booted Successfully!

========================================

System Information:

- Running in 32-bit protected mode

- VGA text mode: 80x25

- Kernel loaded at 0x10000

Congratulations! You've just booted a custom OS.

第六章:Bootloader调试技巧与工具

调试运行在系统最底层的Bootloader具有挑战性,掌握正确的工具和方法至关重要。

6.1 常用调试工具

| 工具 |

用途 |

示例命令 |

| QEMU |

虚拟机,Bootloader开发利器 |

qemu-system-x86_64 -drive file=os.img,format=raw |

| GDB |

调试器,配合QEMU使用 |

target remote localhost:1234 |

| NASM |

汇编编译器 |

nasm -f bin boot.asm -o boot.bin |

| objdump |

反汇编工具 |

objdump -D -b binary -m i8086 boot.bin |

| hexdump |

查看二进制文件 |

hexdump -C boot.bin |

| dd |

磁盘映像操作 |

dd if=boot.bin of=disk.img conv=notrunc |

6.2 调试实战:添加调试输出

在Bootloader中嵌入调试信息是定位问题的有效手段。以下是一个常用的十六进制值打印函数:

; 调试输出函数 - 打印16进制值

; 输入:ax = 要打印的值

print_hex:

pusha

mov cx, 4 ; 4个十六进制数字

.hex_loop:

rol ax, 4 ; 循环左移4位,把最高4位移到最低

mov bx, ax

and bx, 0x0F ; 取最低4位

mov bl, [hex_chars + bx]

mov ah, 0x0E

mov al, bl

int 0x10

loop .hex_loop

; 打印空格分隔

mov ah, 0x0E

mov al, ' '

int 0x10

popa

ret

hex_chars db '0123456789ABCDEF'

使用示例:

; 在关键位置添加调试输出

mov si, debug_msg1

call print_string

mov ax, [boot_drive]

call print_hex ; 打印引导驱动器号

6.3 QEMU+GDB调试Bootloader完整流程

-

启动QEMU并等待GDB连接:

qemu-system-x86_64 -S -s -drive format=raw,file=os.img,index=0,if=floppy

-S:启动时暂停CPU。-s:在1234端口监听GDB连接。

-

启动GDB并连接:

gdb

(gdb) target remote localhost:1234

(gdb) set architecture i8086 # 对于实模式代码

(gdb) break *0x7C00 # 在引导扇区入口设置断点

(gdb) continue

-

常用GDB命令:

(gdb) info registers # 查看所有寄存器值

(gdb) x/10i $pc # 查看当前指令附近10条指令

(gdb) x/16xb 0x7C00 # 以十六进制查看内存内容

(gdb) stepi # 单步执行一条指令

(gdb) nexti # 单步执行(跳过函数调用)

(gdb) break *0x7E00 # 在指定地址设断点

(gdb) watch *0x60000 # 监视内存地址的写操作

6.4 串口调试:嵌入式系统必备

在真实的嵌入式硬件上,可能没有显示输出。此时,串口调试成为关键手段。

; 串口初始化 (COM1, 115200 baud)

init_serial:

mov dx, 0x3F8 + 3 ; 线路控制寄存器

mov al, 0x80 ; 允许设置波特率

out dx, al

mov dx, 0x3F8 + 0 ; 除数锁存低字节

mov al, 0x01 ; 115200 baud

out dx, al

mov dx, 0x3F8 + 1 ; 除数锁存高字节

mov al, 0x00

out dx, al

mov dx, 0x3F8 + 3

mov al, 0x03 ; 8位数据,无校验,1停止位

out dx, al

ret

; 串口输出字符

serial_putc:

push dx

push ax

mov dx, 0x3F8 + 5 ; 线路状态寄存器

.wait:

in al, dx

test al, 0x20 ; 测试发送保持寄存器空位

jz .wait

pop ax

mov dx, 0x3F8 ; 发送保持寄存器

out dx, al

pop dx

ret

在宿主机上,可以使用minicom或screen监听串口:

screen /dev/ttyUSB0 115200

第七章:现代Bootloader高级话题

7.1 UEFI vs BIOS:一场革命

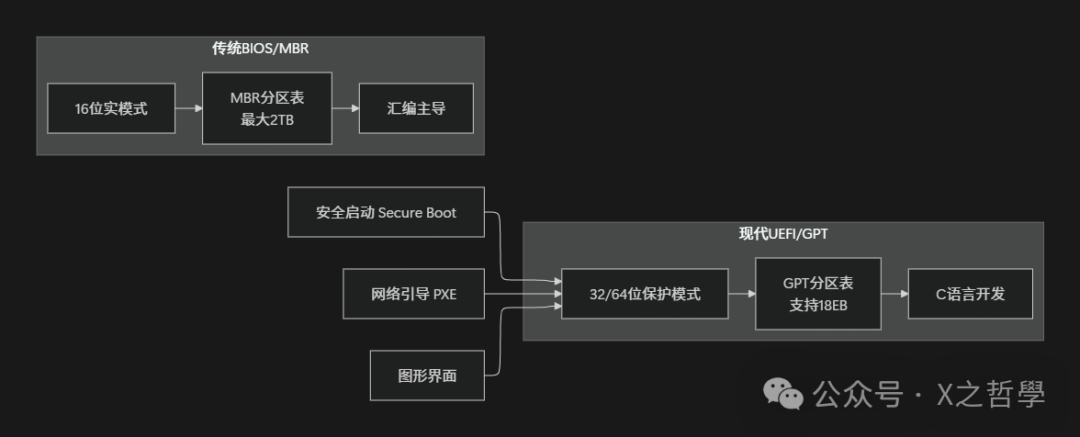

UEFI(统一可扩展固件接口)正逐步取代传统的BIOS。两者的主要区别如下图所示:

具体对比如下:

| 特性 |

BIOS |

UEFI |

| 程序模式 |

16位实模式 |

32/64位保护模式 |

| 分区方案 |

MBR(主引导记录)<br>- 最大4个主分区<br>- 最大2TB磁盘 |

GPT(GUID分区表)<br>- 最多128个分区<br>- 最大18EB磁盘 |

| 开发语言 |

主要是汇编 |

C语言为主 |

| 启动速度 |

较慢(需完整POST) |

较快(支持并行初始化) |

| 安全功能 |

基本无 |

Secure Boot,数字签名 |

| 用户界面 |

文本模式 |

图形化,支持鼠标 |

| 网络支持 |

有限(需PXE扩展) |

原生网络协议栈支持 |

7.2 多系统引导的实现

像GRUB这样的Bootloader如何管理多个操作系统?其核心在于链式加载机制和菜单配置。

// 简化的引导菜单项结构

struct boot_menu_entry {

char name[32]; // 显示名称

enum os_type type; // 操作系统类型

union {

struct {

uint32_t kernel_sector; // Linux内核位置

uint32_t initrd_sector; // 初始RAM磁盘

char cmdline[256]; // 内核参数

} linux_info;

struct {

uint32_t boot_sector; // Windows引导扇区

} windows_info;

// ... 其他系统类型

};

struct boot_menu_entry* next; // 链表下一项

};

引导流程:

- 读取配置文件(如

grub.cfg)。

- 显示图形或文本菜单供用户选择。

- 根据选择,加载对应操作系统的引导扇区或内核文件。

- 传递控制权并启动选中的系统。

7.3 网络引导 (PXE)

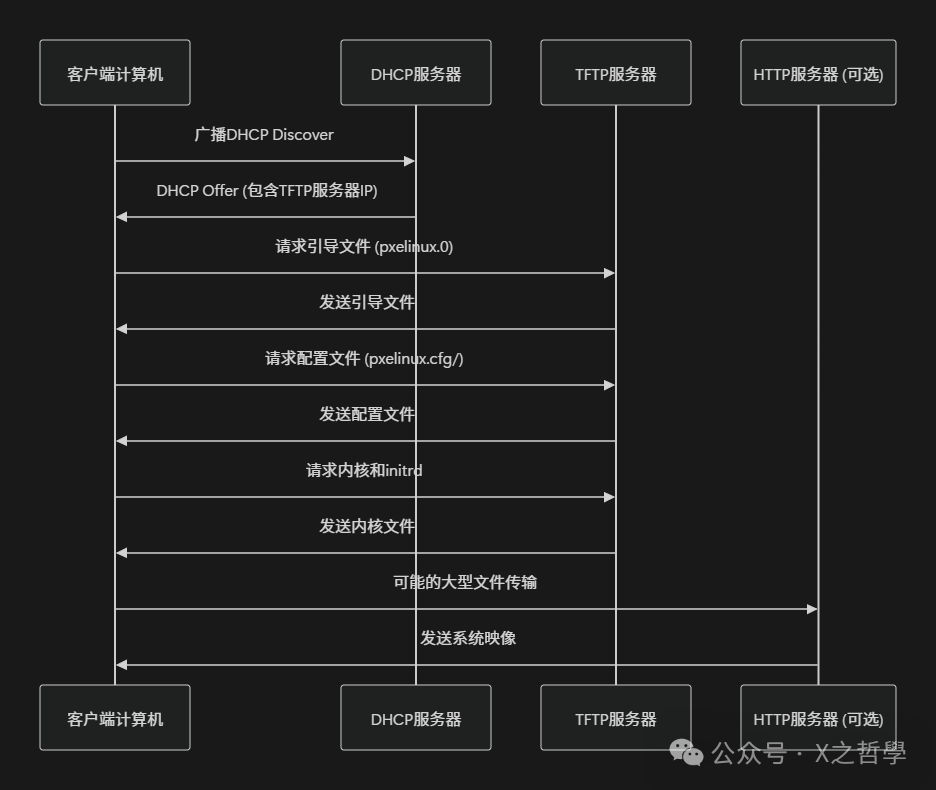

网络引导允许计算机从网络服务器启动,常用于无盘工作站或系统部署。其基本流程如下:

关键协议包括:

- DHCP:动态主机配置协议,为客户端分配IP地址并告知引导服务器位置。

- TFTP:简单文件传输协议,用于传输Bootloader等小文件。

- HTTP:用于传输较大的系统镜像文件。

第八章:Bootloader设计的最佳实践

根据实践经验,设计一个健壮、高效的Bootloader应遵循以下原则:

8.1 简洁性原则

引导扇区仅512字节,必须精打细算。优化技巧包括:

- 使用短指令(如

xor ax, ax代替mov ax, 0)。

- 将公共操作封装为函数以便重用。

- 对于后续阶段,可考虑使用压缩算法,在内存中解压执行。

8.2 健壮性原则

Bootloader必须具备良好的错误处理能力,以应对各种异常情况。

; 健壮的磁盘读取函数(带重试机制)

safe_disk_read:

pusha

mov si, 3 ; 重试3次

.retry:

pusha

mov ah, 0x02

int 0x13

jnc .success ; 成功则跳转

; 失败处理

popa

dec si

jz .failure ; 重试次数用尽

; 重置磁盘驱动器

mov ah, 0x00

int 0x13

jmp .retry

.success:

popa

popa

ret

.failure:

mov si, disk_fail_msg

call print_string

jmp $ ; 无限循环(或尝试其他启动路径)

8.3 可移植性原则

优秀的Bootloader应能支持多种硬件架构。采用硬件抽象层(HAL)设计是良好的实践。

// 硬件抽象层接口定义

struct hal_operations {

void (*serial_init)(void);

void (*serial_putc)(char c);

void (*disk_read)(uint32_t lba, void* buffer);

void (*video_clear)(void);

void (*video_puts)(const char* str);

};

// 平台特定实现

#ifdef X86_BIOS

struct hal_operations bios_hal = {

.serial_init = bios_serial_init,

.serial_putc = bios_serial_putc,

.disk_read = bios_disk_read,

.video_clear = bios_video_clear,

.video_puts = bios_video_puts

};

#endif

#ifdef ARM_UEFI

struct hal_operations uefi_hal = {

.serial_init = uefi_serial_init,

.serial_putc = uefi_serial_putc,

.disk_read = uefi_disk_read,

.video_clear = uefi_video_clear,

.video_puts = uefi_video_puts

};

#endif

8.4 安全性原则

现代Bootloader必须将安全性纳入设计考量:

- 镜像验证:通过哈希或数字签名检查内核映像是否被篡改。

- 安全启动:只加载和执行经过可信方签名的代码。

- 内存保护:在可能的情况下,启用内存保护机制以防止栈溢出等攻击。

- 日志审计:记录引导过程中的关键事件,便于安全分析。

总结与展望

全文梳理

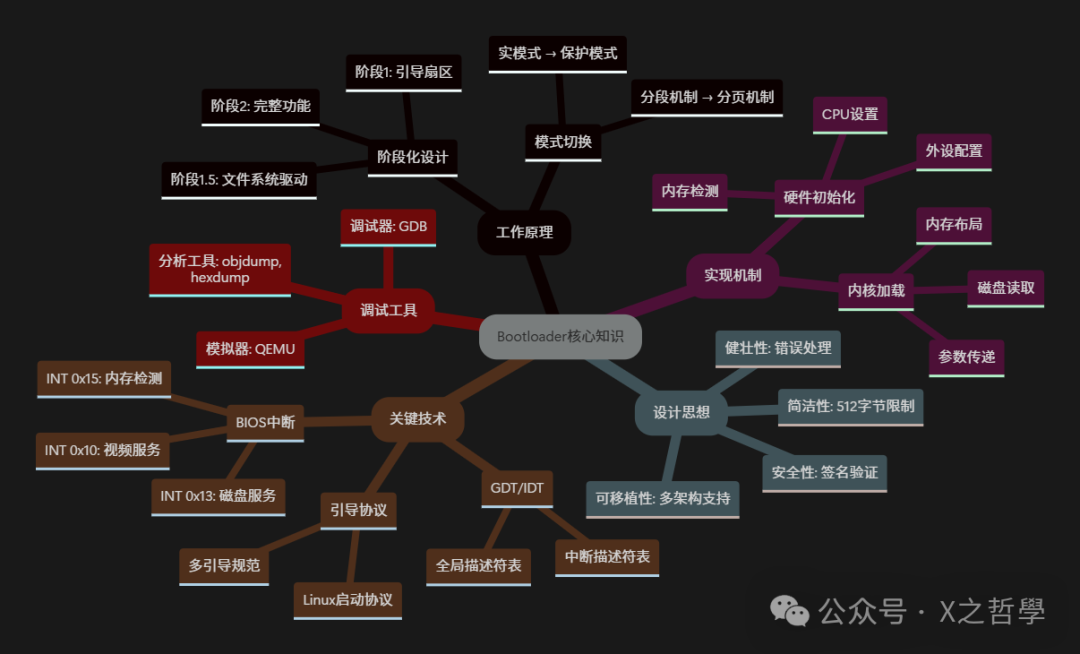

本文系统性地剖析了Bootloader的方方面面。以下总图回顾了其核心工作流程与关键概念:

关键要点总结

- Bootloader是系统的起点:作为硬件与软件之间的桥梁,它负责将操作系统从存储设备加载到内存,并初始化必要的硬件环境。

- 阶段化设计是核心:从512字节的引导扇区开始,逐步加载更复杂的代码,这种“由小到大”的引导策略是应对存储限制和增加灵活性的精髓。

- 模式切换是关键难点:从16位实模式到32/64位保护模式的切换,涉及GDT设置和CPU控制寄存器操作,是Bootloader开发中的核心挑战之一。

- 健壮性至关重要:作为系统启动的第一道防线,Bootloader必须具备完善的错误检测与处理机制。

- 安全是现代基本需求:Secure Boot等安全引导机制确保了引导链的可信性,是防御底层恶意软件的关键。

随着技术的发展,Bootloader也在不断演进,例如UEFI正在取代传统BIOS,安全启动成为标配,网络引导和容器化启动等新场景也在不断涌现。深入理解Bootloader的原理与实践,不仅是操作系统开发者的必修课,也对系统工程师、安全研究员和嵌入式开发者具有重要价值。