Facebook用户正日益成为一类复杂钓鱼技术的攻击目标,这类技术能够绕过常规的安全检查。作为拥有超过30亿活跃用户的平台,Facebook对企图入侵账户、窃取个人凭证的攻击者而言,无疑是一个极具诱惑力的目标。这类攻击的主要目的非常明确:窃取登录凭证以劫持账户、传播欺诈计划、窃取敏感数据,并在受害者的社交网络中实施身份欺诈。

攻击手法升级

进入2025年下半年,针对Facebook平台的钓鱼攻击活动显著增加,攻击者采用了多种欺骗手段。其中,一种技术因其复杂性和有效性而尤为突出。Trellix的安全分析师在监测到针对该平台的钓鱼活动激增后,识别并记录了这一新兴威胁。

研究人员发现,攻击者正在将高级社会工程学策略与技术规避手段相结合,以此最大化攻击成功率。这一发现标志着针对Facebook的攻击方式发生了重要演变,表明威胁行为体正在投入更精细的方法,以期规避传统的安全意识培训。

浏览器套浏览器(BitB)技术

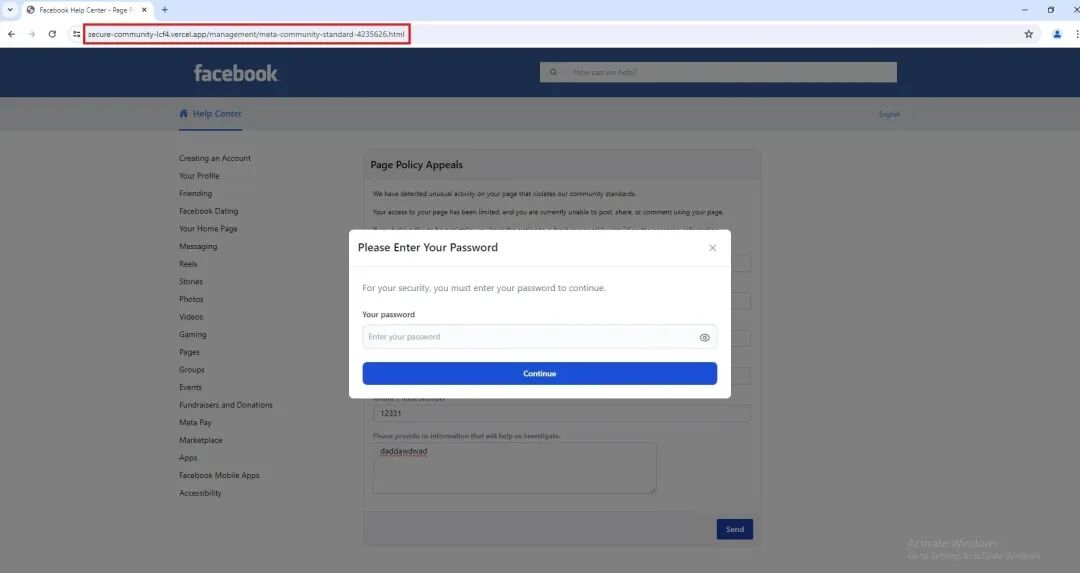

“浏览器套浏览器”(Browser-in-the-Browser, BitB)技术是这些攻击活动中最显著的创新。该方法通过在受害者合法的浏览器窗口内,创建一个完全自定义的虚假窗口,使其看起来几乎无法与真实的认证弹窗区分开来。这种技术巧妙地利用了用户对登录窗口的熟悉度,并迎合了他们在访问平台时看到此类提示的心理预期。

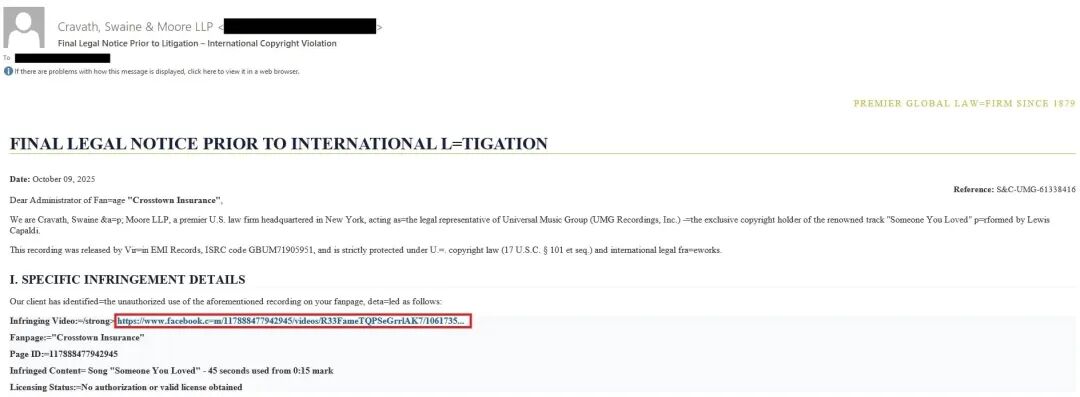

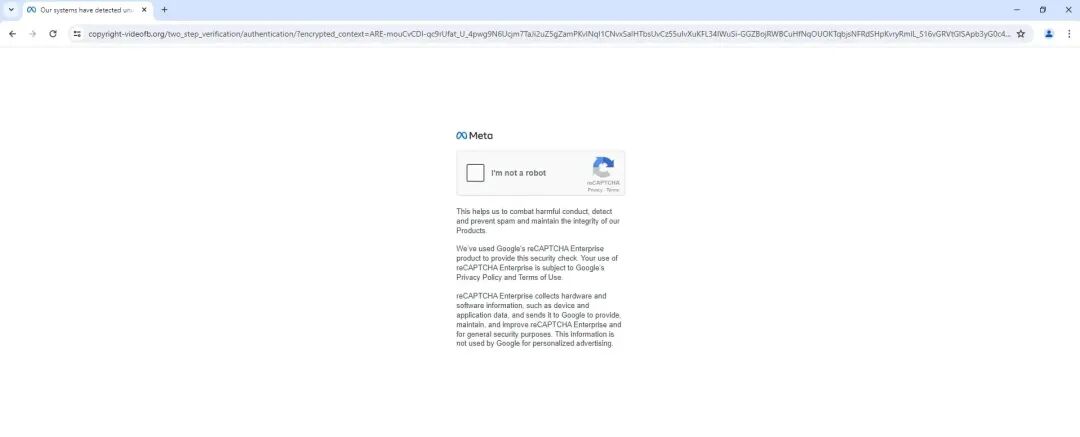

攻击流程通常始于伪装成律师事务所通信的钓鱼邮件,邮件内容包含关于侵权视频的虚假法律通知,并附带一个指向Facebook的登录链接。这些超链接往往使用短网址服务进行重定向,最终将用户引导至伪造的Meta验证码页面,这增加了欺骗的层级。

当用户与这些页面交互时,会遭遇一个看似完全合法的Facebook登录弹窗。然而,只需检查底层代码,就能揭示其恶意本质。这提醒我们,提升安全意识和学习基础的渗透测试知识,对于识别此类高级威胁至关重要。

滥用可信基础设施

这种攻击方式的精妙之处,还在于攻击者如何巧妙地滥用合法的基础设施。威胁行为体将钓鱼页面托管在Netlify和Vercel等信誉良好的云平台上,利用这些平台的良好声誉来绕过某些安全过滤器。同时,短网址服务被用来掩盖真实的恶意目的地,为攻击者提供了额外的匿名性保护。

技术复杂性与精心设计的社会工程学相结合,标志着针对Facebook的钓鱼策略发生了重大升级。这要求用户不能仅仅依赖标准的安全实践,而是需要在日常网络活动中保持更高的警惕性。

参考来源:

Hackers Leverage Browser-in-the-browser Tactic to Trick Facebook Users and Steal Logins

https://cybersecuritynews.com/hackers-leverage-browser-in-the-browser-tactic/ |